Combler le fossé entre criminalistique numérique et réponse aux incidents : Intégration du cadre MITRE ATT&CK® dans Magnet Axiom Cyber

Les enquêtes criminalistiques en réponse aux incidents sont essentielles pour comprendre les failles de sécurité, atténuer les dommages et prévenir les incidents futurs. L’utilisation de cadres tels que MITRE ATT&CK® (Adversarial Tactics, Techniques, and Common Knowledge) améliore considérablement l’efficacité et l’efficience de ces enquêtes. MITRE ATT&CK est une base de connaissances mondialement accessible sur les tactiques et les techniques des adversaires, basée sur des observations du monde réel. Voici pourquoi il est si utile d’incorporer ce cadre aux enquêtes pour la réponse aux incidents.

1. Connaître l’ennemi

MITRE ATT&CK fournit un catalogue complet et détaillé des comportements, tactiques, techniques et procédures (TTP) des adversaires. Cette base de connaissances complète permet aux enquêteurs de comprendre l’ensemble du cycle de vie d’une cyberattaque, depuis l’accès initial jusqu’à l’exfiltration des données et l’impact.

En se référant à ce cadre, les enquêteurs peuvent systématiquement repérer et retracer les actions d’un attaquant, ce qui permet de dresser un tableau complet de l’incident. Cette connaissance est essentielle pour déterminer l’étendue de la violation et recenser tous les systèmes et données affectés.

2. Un langage commun

L’un des principaux avantages de l’utilisation de MITRE ATT&CK est sa terminologie normalisée. Que la criminalistique numérique et la réponse aux incidents dépendent d’une seule équipe ou de plusieurs équipes adjacentes, ce langage commun permet la communication claire et cohérente entre le centre des opérations de sécurité, la réponse aux incidents, le renseignement sur les menaces et d’autres équipes de sécurité et parties prenantes. Le fait que tout le monde soit sur la même longueur d’onde en matière de définitions et de descriptions des actions des adversaires réduit les malentendus et améliore la collaboration.

Cette approche normalisée facilite également la formation et l’intégration des nouveaux membres de l’équipe, qui peuvent rapidement se familiariser avec le cadre et son application dans des scénarios réels. De plus, les analystes peuvent incorporer les détails de MITRE ATT&CK dans leurs rapports en exportant automatiquement les informations vers Magnet Exhibit Builder (inclus dans Axiom Cyber).

3. Détection et réponse accélérées

L’intégration de MITRE ATT&CK aux processus de réponse aux incidents accélère les temps de détection et de réponse. En associant les activités malveillantes observées aux techniques et tactiques du cadre ATT&CK, les intervenants peuvent rapidement déterminer la nature et le stade d’une attaque. Cette identification accélérée permet une prise de décision et une action plus rapides pour contenir et atténuer la menace.

En outre, de nombreux outils et solutions de sécurité intègrent désormais les mappages ATT&CK de MITRE, ce qui permet une détection et une corrélation automatiques des comportements des adversaires, accélérant encore le processus de réponse.

4. Amélioration des renseignements sur les menaces

L’utilisation de MITRE ATT&CK améliore la qualité et la pertinence des renseignements sur les menaces. En corrélant les incidents observés avec le cadre ATT&CK, toute organisation peut enrichir ses flux de renseignements sur les menaces par des informations contextuelles spécifiques sur le comportement des adversaires. Ces informations enrichies aident à prédire les futurs schémas d’attaque et à élaborer des stratégies de défense proactives.

En outre, le partage avec l’ensemble de la communauté de la sécurité des renseignements sur les menaces, qui sont mis en correspondance avec MITRE ATT&CK, améliore les capacités de défense collective et favorise la collaboration entre les organisations confrontées à des menaces similaires.

5. Amélioration de l’analyse post-incident

L’analyse et le rapport post-incident sont des éléments essentiels du processus de réponse aux incidents.

MITRE ATT&CK facilite une analyse post-incident approfondie et structurée en fournissant un cadre détaillé pour documenter et comprendre les actions des adversaires. Cette analyse structurée permet de déceler les lacunes dans les défenses, de comprendre l’efficacité des contrôles de sécurité existants et d’élaborer des stratégies pour prévenir les incidents futurs. Les enseignements tirés de ces analyses sont inestimables pour l’amélioration continue de la posture de sécurité de l’organisation.

MITRE ATT&CK aide également les organisations à mettre en phase leurs stratégies et investissements en matière de sécurité avec les menaces réelles. Informées des techniques et tactiques les plus couramment utilisées par les adversaires, les organisations peuvent hiérarchiser de manière plus efficace leurs initiatives et ressources en matière de sécurité. Cet alignement garantit que les mesures de sécurité se concentrent sur les menaces les plus pertinentes et les plus importantes, ce qui permet une meilleure utilisation des budgets et des ressources. En outre, le cadre peut guider l’élaboration et la mise en œuvre de politiques, de procédures et de contrôles de sécurité qui sont directement liés à l’atténuation des comportements spécifiques des adversaires.

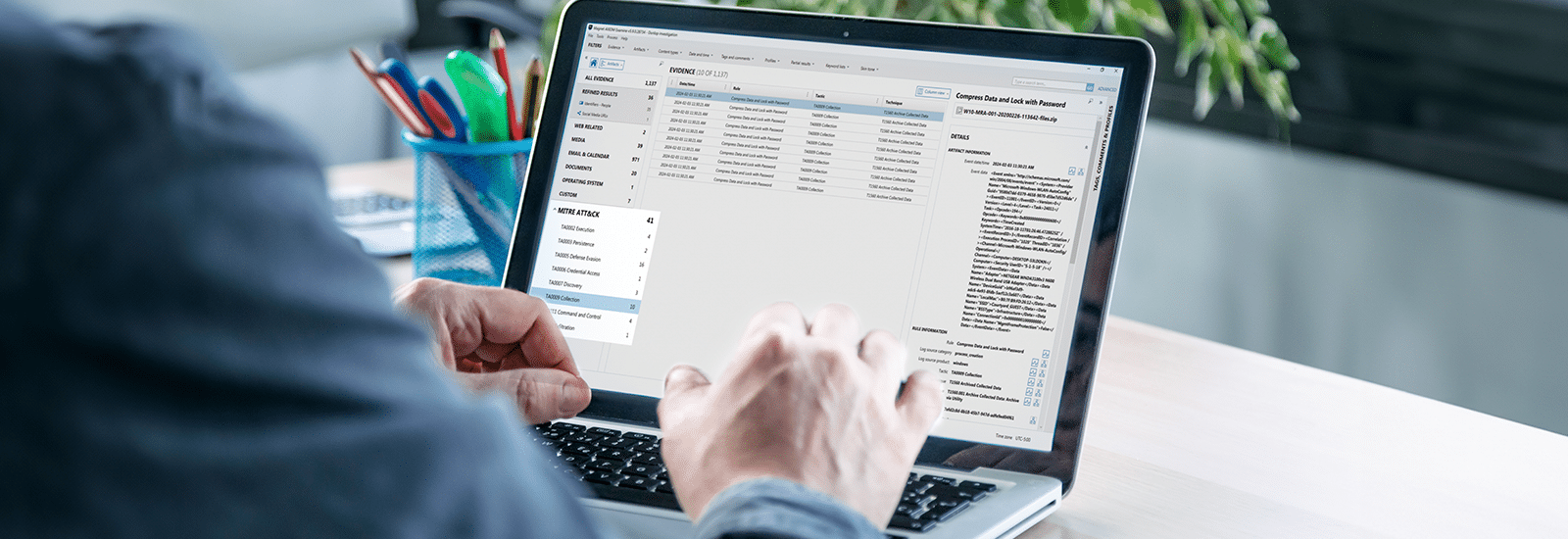

MITRE ATT&CK et Magnet Axiom Cyber

Les solutions de criminalistique numérique telles que Magnet Axiom Cyber permettent de mieux comprendre (analyse des causes profondes) pourquoi et comment une intrusion s’est produite et s’est propagée. Cette connaissance permet de réduire au minimum l’impact des menaces et les temps d’arrêt et de prévenir les dommages futurs en déterminant quelles vulnérabilités doivent être corrigées.

Nous avons pris en compte vos commentaires et reconnu la déconnexion potentielle et les difficultés subséquentes que rencontrent les examinateurs en criminalistique chargés des enquêtes de réponse aux incidents.

L’intégration de MITRE ATT&CK aux enquêtes criminalistiques en réponse aux incidents apporte une valeur significative en offrant un cadre complet, normalisé et exploitable pour connaître les cybermenaces et les combattre. Sa capacité à améliorer les temps de détection et de réponse, à renforcer les renseignements sur les menaces, à faciliter l’analyse post-incident et à orienter les investissements stratégiques en matière de sécurité en fait un outil indispensable pour les opérations modernes de cybersécurité. Alors que les cybermenaces continuent d’évoluer, l’utilisation de cadres tels que MITRE ATT&CK sera essentielle pour garder une longueur d’avance sur les adversaires et garantir de solides capacités de réponse aux incidents.

Depuis le lancement d’Axiom Cyber en janvier 2020, nous n’avons cessé d’ajouter de nouvelles fonctionnalités qui soutiennent l’investigation des cyber-attaques telles que l’Intégration des règles YARA, l’analyse MFT et les collectes ciblées.

Aujourd’hui, avec l’intégration du cadre ATT&CK pour exécuter les règles SIGMA et recenser les TTP au sein d’Axiom Cyber, nous développons les fonctionnalités axées sur l’investigation pour rapprocher plus que jamais les équipes de réponse aux incidents et de criminalistique numérique.

Il s’agit d’un excellent point de départ pour toute investigation en RI.

En fonction de votre situation, vous pouvez l’utiliser pour:

- Triage rapide – lorsque vous avez besoin d’informations aussi rapidement que possible, collectez uniquement les journaux d’événements Windows ou les journaux d’audit Linux, les journaux système et ceux d’authentification à l’aide d’Axiom Cyber (ou de Magnet Response, un outil gratuit) pour un traitement plus rapide et explorez les fichiers et les dossiers pour détecter les activités suspectes à l’aide de l’analyse ATT&CK de MITRE, qui vous indique où enquêter plus en profondeur. Vous pouvez aussi utiliser Magnet Nexus pour capturer certains de ces artefacts afin de les traiter et les analyser dans Axiom Cyber.

- Effectuez une analyse approfondie post-incident, exécutez les règles SIGMA sur les journaux d’événements Windows ou les journaux d’audit Linux, les journaux système et ceux d’authentification pendant l’analyse approfondie d’une image.

Découvrez comment exécuter le cadre ATT&CK sur les journaux d’événements Windows, dans un scénario de triage ou d’analyse approfondie, dans cette démo interactive:

En savoir plus sur les solutions Magnet Forensics en réponse aux incidents

- Rejoignez-nous pour l’épisode 3 de Cyber Unpacked : Exploration de la DFIR en entreprise où Doug Metz, spécialiste chevronné en criminalistique de sécurité, livre des exemples concrets des améliorations significatives que cette nouvelle intégration apporte à vos cyber investigations.

- Consultez la série de webinaires Cyber Unpacked pour plus d’informations de la part des spécialistes de Magnet Forensics, notamment des cas d’utilisation réels adaptés aux professionnels de la DFIR dans le secteur privé.

- Apprenez-en plus sur la façon d’améliorer votre manuel de réponse aux incidents avec les solutions Magnet Forensics dans cet article de blog

- Essayez l’intégration de MITRE ATT&CK dans Axiom Cyber! Demandez la version d’essai gratuite ici.