Chargement d’images GrayKey dans Magnet AXIOM

Ces dernières années, la plupart des examens criminalistiques d’appareils iOS étaient limités aux données uniquement disponibles dans une sauvegarde iTunes et uniquement si vous aviez le mot de passe de l’utilisateur. Bien sûr, vous auriez probablement pu réussir à débrider l’appareil, mais l’outil que vous utilisiez n’avait généralement aucune importance et vous pouviez tout aussi bien avoir recours à un outil criminalistique commercial à dix mille dollars qu’à un outil d’acquisition gratuit tel que Magnet ACQUIRE. Le résultat était le même : une collecte logique/de sauvegarde iTunes. Sans le mot de passe, vous n’obteniez rien du tout. Une sauvegarde était donc mieux que rien.

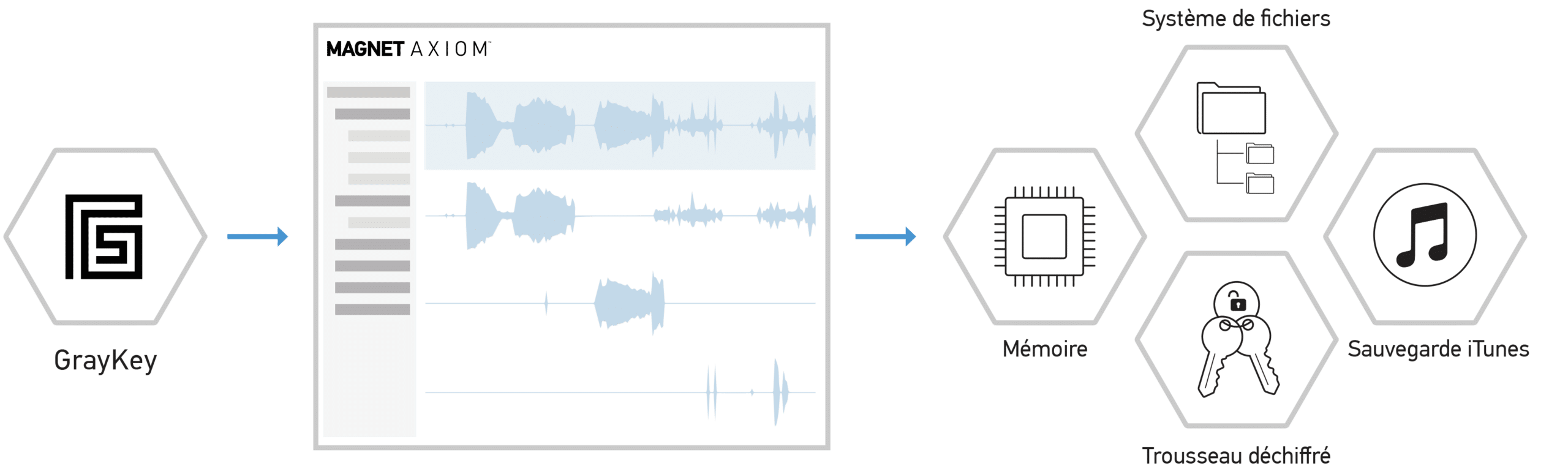

C’est ici qu’entre en jeu Grayshift, le fabricant de GrayKey, un outil qui permet aux organismes d’application de la loi de cracker le mot de passe des utilisateurs, contournant le délai de protection des données et obtenant l’accès à l’ensemble du système de fichiers des appareils iOS. Cela a non seulement permis aux examinateurs d’accéder à des appareils autrefois inaccessibles sans le mot de passe, mais cela leur a également offert l’accès aux données iOS qui n’ont pas été disponibles pendant plusieurs années à cause du nombre restreint de données disponibles par le biais des collectes logiques. Dans certains cas, GrayKey a également révélé des données sur lesquelles nous n’avions jamais eu l’occasion d’enquêter !

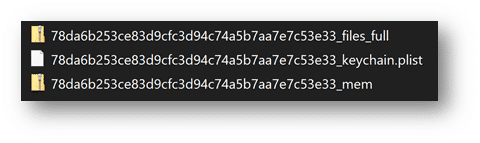

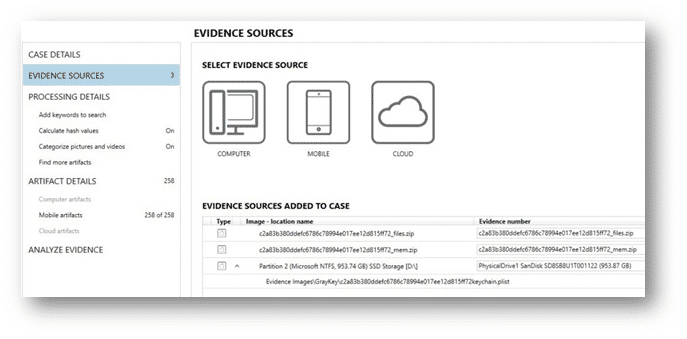

Comme beaucoup le savent, GrayKey est seulement un outil d’acquisition, ce qui signifie qu’il permet aux examinateurs d’accéder à des appareils iOS. Il extrait également les informations trouvées, mais ne contribue pas aux analyses. Les données acquises lors d’une extraction GrayKey sont transmises dans une variété de conteneurs zip (BFU, AFU, Full Files, mem et un fichier trousseaudaccès.plist. Magnet AXIOM peut ensuite être utilisé pour l’analyse de ces fichiers.

Pour les enquêteurs, les fichiers .zip sont l’image GrayKey idéale pour enquêter sur un appareil iOS. Ces fichiers contiennent l’intégralité du système de fichier iOS et fournissent la quantité maximale d’informations que les examinateurs pourront utiliser dans le cadre de leur examen. Même si les autres types d’images disponibles offrent une excellente valeur criminalistique pour travailler sur les dossiers, commencez toujours par examiner l’image des fichiers .zip si ces derniers sont disponibles.

Votre GrayKey produira également un fichier passwords.txt et un rapport HTML de l’extraction de l’appareil. Même si la liste passwords.txt est un excellent élément que les examinateurs doivent consulter, assurez-vous de charger le fichier keychain.plist dans AXIOM pour l’analyse et non le fichier passwords.txt.

Éléments à garder à l’esprit : Même si vous avez le mot de passe de l’utilisateur, utilisez tout de même le GrayKey pour l’extraction afin d’avoir un maximum de données sur lesquelles travailler pendant votre enquête.

Le prochain conteneur est le fichier mem.zip. Il s’agit d’un vidage de la mémoire de traitement de l’appareil iOS. Avant l’arrivée de la technologie Grayshift, les examinateurs n’acquéraient pas la mémoire de traitement des appareils iOS pour les analyses de routine. L’acquisition de mémoire sur Android peut être effectuée, mais étant donné qu’elle nécessite un redémarrage du téléphone, la valeur d’enquête est minimale. Dans ce cas, la mémoire de traitement iOS contient de précieuses informations et devrait assurément être chargée dans AXIOM.

Enfin, le dernier fichier est keychain.plist. La plupart des examinateurs connaissent le trousseau d’accès iOS puisqu’il contient les comptes utilisateurs, les mots de passe et les clés pour bon nombre d’applications que l’utilisateur a sauvegadées ou utilisées. Ces informations peuvent également être utiles pour les enquêteurs qui souhaitent s’authentifier sur les sources cloud ou autre. Le trousseau créé par GrayKey est légèrement différent de celui que vous obtiendriez dans une sauvegarde iTunes ou celui qui se trouverait de façon native sur un appareil débridé. Le trousseau qui se trouve dans le système de fichier est en réalité une base de données SQLite et n’a pas toujours été disponible à cause des limitations liées à l’acquisition qui existaient auparavant. Le trousseau dans une sauvegarde iTunes est également un fichier plist, mais formaté différemment. C’est pourquoi nous avons ajouté une prise en charge supplémentaire pour le fichier trousseaudaccès.plist GrayKey dans AXIOM.

Maintenant que nous avons présenté les différentes exportations que les examinateurs obtiennent en utilisant un GrayKey dans la phase d’acquisition de leur enquête iOS, voyons comment analyser ces données avec Magnet AXIOM.

Charger des preuves GrayKey dans AXIOM

Il existe plusieurs manières de charger l’appareil iOS que vous avez récemment acquis dans AXIOM. Selon les besoins de votre enquête, il est possible qu’une méthode soit mieux adaptée à votre flux de travail que les autres.

Pour commencer, au lieu de charger le fichier .zip que vous avez acquis, je recommanderais d’abord de charger le fichier keychain.plist via :

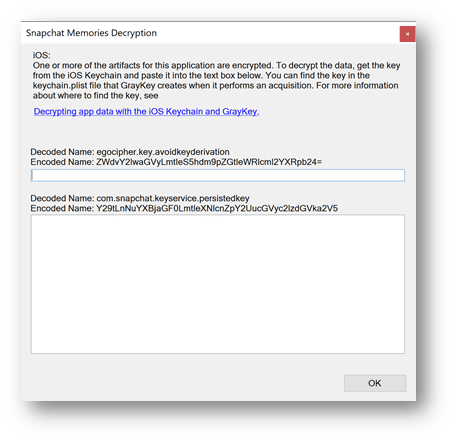

L’un des principaux avantages de l’utilisation d’AXIOM pour vos analyses est la capacité d’ajouter simultanément plusieurs preuves avant le début du traitement, permettant ainsi aux enquêteurs de gagner du temps. Ceci étant dit, lorsque vous travaillez sur des appareils iOS pour lesquels vous avez le fichier keychain.plist, il peut être bénéfique pour l’examinateur de traiter uniquement le trousseau et d’examiner les données de cette unique preuve avant d’accéder au tableau de bord du dossier d’AXIOM Examine et de cliquer sur « Ajouter une preuve ». Pourquoi ? Excellente question ! Si un examinateur a déjà vérifié le fichier keychain.plist, il aura une idée précise des applications qui peuvent être trouvées sur l’appareil du suspect. Mieux encore, lorsqu’il charge les fichiers .zip dans AXIOM pour le traitement, il peut fournir des mots de passe potentiels et des valeurs de clé pour des applications chiffrées comme SnapChat, WickrMe ou iOS Notes. Ainsi, lors du traitement, AXIOM pourra déchiffrer ces bases de données que l’examinateur pourra analyser lors de son enquête, sans avoir besoin de traiter à nouveau les preuves. Nous avons ajouté des informations dans la catégorie de sélection d’artéfact pour les applications que nous pouvons déchiffrer lors du traitement. Ces renseignements pourront être consultés par les examinateurs lorsqu’ils copient des informations du trousseau pour les intégrer à AXIOM, comme indiqué ci-après.

Intéressons-nous maintenant au chargement de fichiers supplémentaires de preuves GrayKey dans AXIOM.

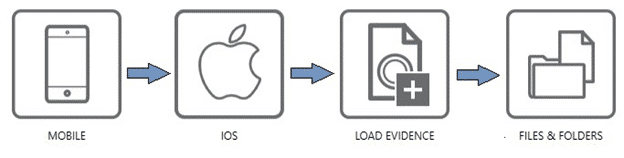

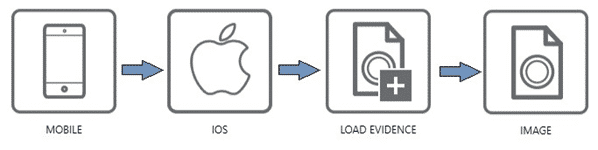

Pour charger des images GrayKey dans AXIOM, vous pouvez suivre le même chemin qu’avec la plupart des autres images iOS en allant dans Mobile -> iOS -> Charger les preuves -> Image, puis en choisissant d’abord le fichier .zip. Chargez ensuite le fichier mem.zip de la même manière.

Il convient de noter que vous devez vous assurer de sélectionner « Image » et non fichier et dossier lors du chargement des fichiers .zip. Cela permettra à AXIOM d’analyser et d’extraire de l’image un maximum d’informations.

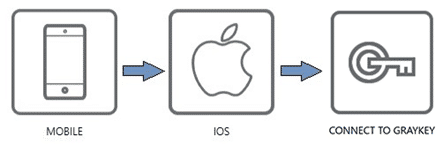

Pour les agences disposant d’un GrayKey en ligne, il existe une option supplémentaire pour charger vos acquisitions dans AXIOM.Dans le cadre du partenariat exclusif de Magnet avec Grayshift, nous bénéficions d’une connexion directe qui permet aux examinateurs de directement connecter AXIOM à leurs GrayKey via une connexion réseau. Cette option de connexion directe présente plusieurs avantages par rapport à la procédure traditionnelle qui consiste à télécharger les images par le biais d’un navigateur depuis votre GrayKey avant de lancer un dossier avec votre logiciel d’analyse. Le premier avantage de l’utilisation de l’option de connexion directe est la vitesse : utiliser cette procédure réduit le nombre d’étapes nécessaires pour commencer votre enquête et les gains de temps peuvent être considérables lorsqu’il s’agit du volume d’appareils iOS que vous acquérez. Deuxièmement, AXIOM vous demandera également où sauvegarder l’image GrayKey lorsque celle-ci est acquise et traitée pour l’examen. Dans le cadre de ce processus, nous hacherons automatiquement les fichiers que nous acquérons, pour que vous puissiez rapidement confirmer votre correspondance de valeurs de hachage depuis le GrayKey GUI. À plusieurs reprises, nous avons entendu des enquêteurs expliquer que, lorsqu’ils chargeaient une image GrayKey dans leur outil d’analyse, ils avaient l’impression que quelque chose clochait ou que l’image ne pouvait pas être chargée. Cela est notamment dû au fait que le navigateur plafonne probablement la taille du téléchargement ou qu’un paquet a été perdu lors du téléchargement du fichier image.

Pour charger une preuve avec la méthode de connexion directe, les utilisateurs doivent aller dans Mobile -> iOS -> Connecter à GrayKey. Une fois la connexion établie, les examinateurs peuvent parcourir les données disponibles qui ont été sauvegardées sur le GrayKey, en sélectionnant les différents fichiers de preuves qu’ils souhaitent acquérir et traiter avec AXIOM.

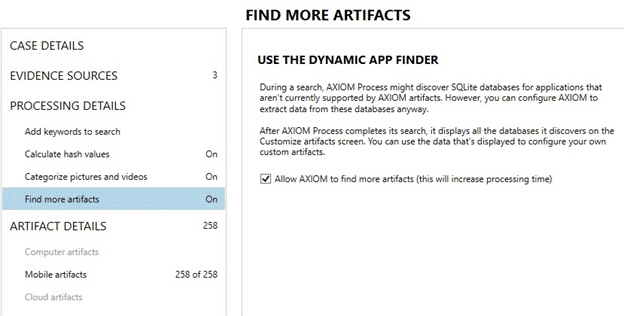

Une fois les fichiers chargés, vous pouvez choisir les options et les artéfacts que vous souhaitez inclure dans AXIOM pour votre enquête donnée. Dynamic App Finder (DAF) est une fonctionnalité qui peut aider à obtenir des données supplémentaires qui ne seraient autrement pas incluses dans un artéfact.

Sous « Rechercher plus d’artéfacts », vous pouvez activer DAF et il effectuera automatiquement une recherche dans l’image pour trouver des bases de données SQLite susceptibles de contenir de conversations en ligne, des données de géolocalisation ou des informations de contact. Cela peut être utile pour les applications ou les données qui ne sont pas déjà présentes dans un artéfact existant. Une courte vidéo sur DAF est disponible ici. Pour les images GrayKey, DAF identifiera les données supplémentaires dans le système de fichier et les images mémoire.Vous pouvez trouver plus d’informations sur la création d’artéfacts personnalisés et sur Artifact Exchange.

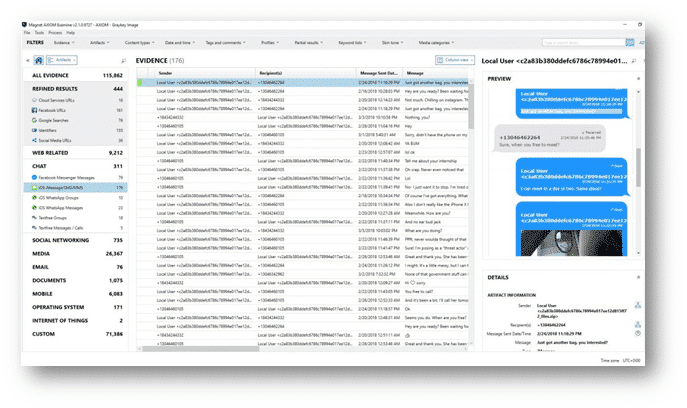

Une fois que tout est chargé et que les options sont sélectionnées, vous pouvez traiter le dossier comme n’importe quel autre dossier et afficher les résultats dans AXIOM Examine.

Vous souhaitez en savoir plus sur la façon d’utiliser GrayKey et AXIOM en conjonction pour maximiser vos enquêtes sur iOS ? Consultez notre cours MAGaK (Magnet AXIOM & GrayKey) Exmens iOS avancés (AX301) !