Analyse criminalistique de fichiers de prérécupération dans Windows

Voici le quatrième article de blog d’une série de cinq articles portant sur la récupération d’applications professionnelles et artéfacts de systèmes d’exploitation pour vos enquêtes de criminalistique numérique.

Que représentent les fichiers de prérécupération ?

Les fichiers de prérécupération sont d’excellents artéfacts pour les enquêteurs en criminalistique qui tentent d’analyser les applications exécutées sur un système. Windows crée un fichier de prérécupération lorsqu’une application est exécutée depuis un emplacement spécifique pour la première fois. Cela permet d’accélérer le chargement des applications. Pour les enquêteurs, ces fichiers contiennent des données précieuses concernant l’historique d’application d’un utilisateur sur un ordinateur.

Pourquoi les fichiers de prérécupération sont-ils importants pour votre enquête de criminalistique numérique ?

La preuve de l’exécution d’un programme peut être une ressource précieuse pour les enquêteurs en criminalistique. Ils peuvent ainsi prouver qu’un suspect a exécuté un programme tel que CCleaner pour couvrir de potentiels actes répréhensibles. Si le programme a été supprimé depuis, il est possible qu’un fichier de prérécupération existe toujours sur le système, offrant ainsi une preuve d’exécution. Les fichiers de prérécupération s’avèrent aussi très utiles dans le cadre d’enquêtes portant sur des logiciels malveillants, puisqu’ils peuvent aider les examinateurs à déterminer quand un programme malveillant a été exécuté. En associant cette fonctionnalité à une analyse de chronologie élémentaire, les enquêteurs peuvent identifier tous les autres fichiers malveillants qui ont été téléchargés ou créés sur le système, et ainsi déterminer la cause profonde d’un incident.

Les artéfacts clés qui doivent être trouvés lors des enquêtes sur des fichiers de prérécupération

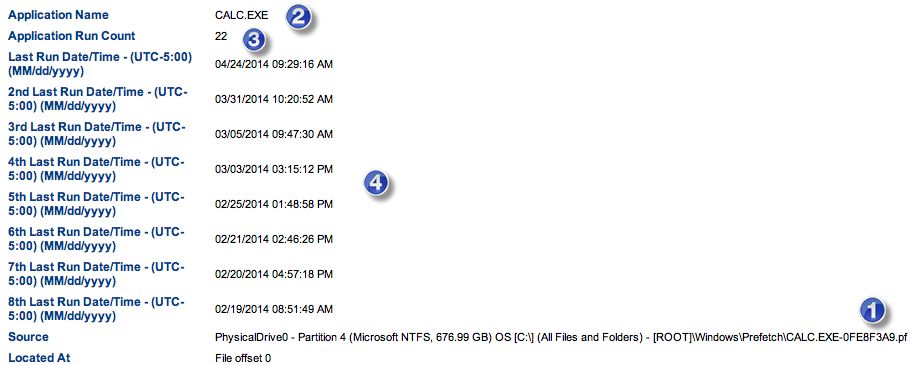

Les fichiers de prérécupération sont tous nommés dans un format commun répertoriant le nom de l’application, puis un hachage composé de huit caractères désignant l’emplacement où l’application a été exécutée, suivi de l’extension .PF.Par exemple, le fichier de prérécupération pour calc.exe apparaîtrait sous la forme CALC.EXE-0FE8F3A9.pf, où 0FE8F3A9 est un hachage du chemin d’accès à partir duquel le fichier a été exécuté. Ces fichiers sont tous stockés dans le dossier ROOT/Windows/Prefetch.

Il est relativement facile de calculer le chemin d’accès d’origine à partir du hachage fourni dans le fichier de prérécupération, mais cela peut prendre du temps. En fonction de la version de Windows d’où provient le fichier, une fonction de hachage différente est utilisée. Une fonction est utilisée pour XP/2003, une autre pour Vista et encore une autre pour 2008/7/8/2012. Le site Forensics Wiki et le blog Hexacorn abordent en détail les fichiers de prérécupération et fournissent des scripts aux enquêteurs pour calculer le chemin d’accès d’origine.

L’emplacement de l’exécutable peut être tout aussi important que les données horodatées. Les enquêteurs les plus expérimentés en matière de logiciels malveillants peuvent reconnaître la préoccupation supplémentaire que représente un fichier connu exécuté depuis un dossier temporaire, plutôt qu’un emplacement plus légitime comme le dossier Windowssystem32.

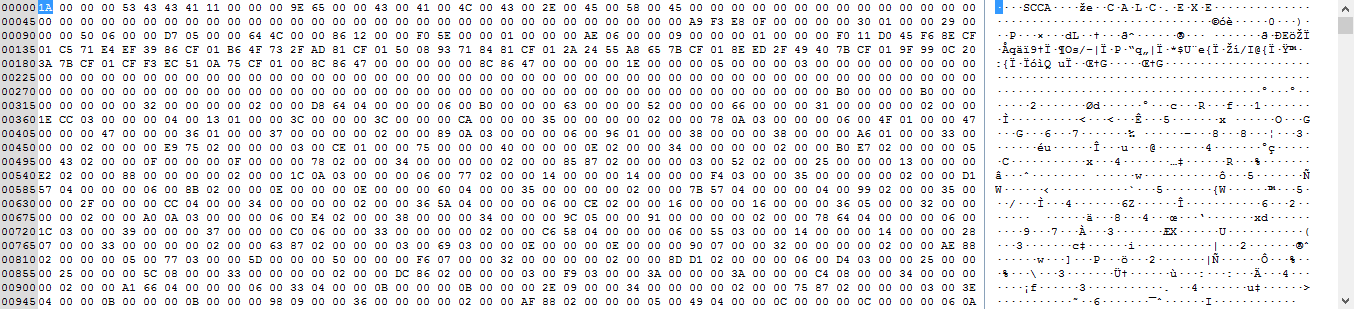

Tandis que les informations trouvées dans le nom de fichier peuvent être très utiles, le contenu d’un fichier de prérécupération offre également une mine de renseignements. Vous trouverez ci-dessous une capture d’écran partielle des données brutes incluses avec le fichier de prérécupération pour calc.exe :

L’analyse des fichiers de prérécupération est relativement simple. Au-delà du nom et du chemin d’accès mentionnés précédemment, les fichiers de prérécupération contiennent certains détails sur le nombre de fois que l’application a été exécutée, les détails liés au volume, ainsi que des informations d’horodatage précisant quand l’application a été exécutée pour la première et la dernière fois. Pour Windows 8+, les fichiers de prérécupération contiennent maintenant jusqu’à huit horodatages pour la dernière exécution d’une application, offrant ainsi plusieurs horodatages supplémentaires aux enquêteurs pour les aider à élaborer une chronologie des événements sur un système.

Faciliter l’analyse des fichiers de prérécupération avec Magnet AXIOM

La capture d’écran ci-dessous montre un résultat de recherche pour un artéfact de prérécupération (même fichier calc.exe mentionné et affiché ci-dessus). Cependant, Magnet AXIOM a collecté et organisé les horodatages et des détails supplémentaires contenus dans le fichier de prérécupération, et les a signalés à l’enquêteur dans un format facile à lire :

- Hachage du chemin d’accès d’origine de l’application

- Nom de l’application

- Le nombre de fois que l’application a été exécutée

- Horodatages pour les 8 dernières exécutions de l’application (Windows 8)

En ajoutant ces horodatages à notre analyse de prérécupération, les enquêteurs peuvent utiliser des outils tels que IEF Timeline ou log2timeline pour déterminer les applications qu’un suspect a exécutées sur un système au cours d’une période donnée ou pour identifier les exécutables malveillants susceptibles d’avoir fonctionné pendant un incident.

Les fichiers de prérécupération ne sont qu’un des nombreux artéfacts Windows OS qui permettent aux enquêteurs de comprendre ce qu’un utilisateur faisait sur un système à un moment en particulier. Tous les artéfacts Windows OS devraient être utilisés conjointement pour obtenir une vision plus globale d’un incident ou d’une enquête.

Comme toujours, n’hésitez pas à me contacter par e-mail à l’adresse jamie.mcquaid@magnetforensics.com.

Jamie McQuaid

Consultant en criminalistique, Magnet Forensics