Nutzen Sie die Cloud um mit AXIOM Cyber Off-Network-Endpunkte zu erfassen

Kunden von AXIOM Cyber können AWS oder Azure nutzen, um von Endpunkten zu erfassen, die sich derzeit nicht in einem internen Firmennetzwerk befinden. Dies setzt außerdem die Lizensierung von AXIOM Cyber über Cloud License Server (CLS) voraus. Lesen Sie unseren Blog Drei Gründe, AXIOM Cyber in der Cloud zu lizensieren um mehr über CLS zu lernen und warum es für Ihre Organisation passend sein könnte.

In diesem Blog besprechen wir, wie AXIOM Cyber-Kunden AWS nutzen können, um einen Unternehmensendpunkt abseits der Anlage zu erfassen.

Wenn Sie AXIOM Cyber noch nicht getestet haben, beantragen Sie hier eine kostenlose Testversion.

Um Remote-Erfassung von einem Unternehmensendpunkt außerhalb des Netzwerks (Windows oder Mac) mit AXIOM Cyber durchzuführen, nutzen Sie AWS. Mit AWS benötigen Sie zwei Komponenten. Zunächst müssen Sie über eine AWS EC2-Instanz AXIOM Cyber ausführen, mit genug zugeteilten Ressourcen, damit die Erfassung in dieser Instanz gespeichert werden kann und genug Speicherplatz, idealerweise auf einem weiteren verbundenen Volume, um die Verarbeitung der erfassten Beweise zu ermöglichen. Zweitens benötigen Sie eine passend konfigurierte Virtual Private Cloud mit einer Sicherheitsgruppe, die eine eingehende TCP-Regel beinhaltet,die auf die öffentlichen IP-Adressen auf den Endpunkten, von denen Sie erfassen, hinweist.

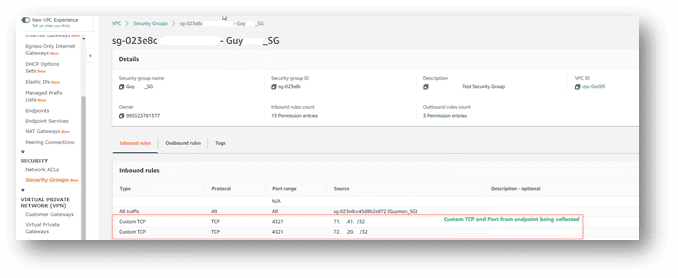

Der unten stehende Screenshot illustriert zwei Beispielregeln für die Endpunkte im Unternehmenseigentum abseits der Anlagen, von denen über AWS mit AXIOM Cyber erfasst werden kann. Der TCP-Port ist Ihre Entscheidung, muss jedoch dem Port entsprechen, der zur Erstellung eines Agenten aus AXIOM Cyber heraus verwendet wird, der in einem späteren Schritt weiter unten dargestellt wird.

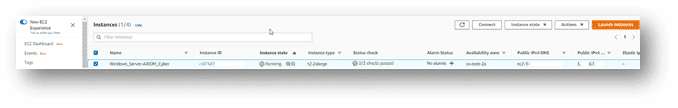

Die verwendete EC2-Instanz sollte mindestens 32 GB Arbeitsspeicher, viel Speicherplatz und eine geeignete Anzahl vCPUs zur Verarbeitung der erfassten Beweise. Das unten stehende Beispiel ist ein „t2.2xlarge“ Instanztyp mit 2 EBS-Volumes für das OS und einem erfassten Beweis-/Fallordner. Doch ein 3. oder 4.EBS-Volume kann genutzt werden, um den Beweis- und den Fallordner zu teilen, sowie ein weiteres für den AXIOM-Prozess-Temp-Ordner. Dies kann sehr hilfreich sein, um die Verarbeitung so schnell wie möglich abzuschließen.

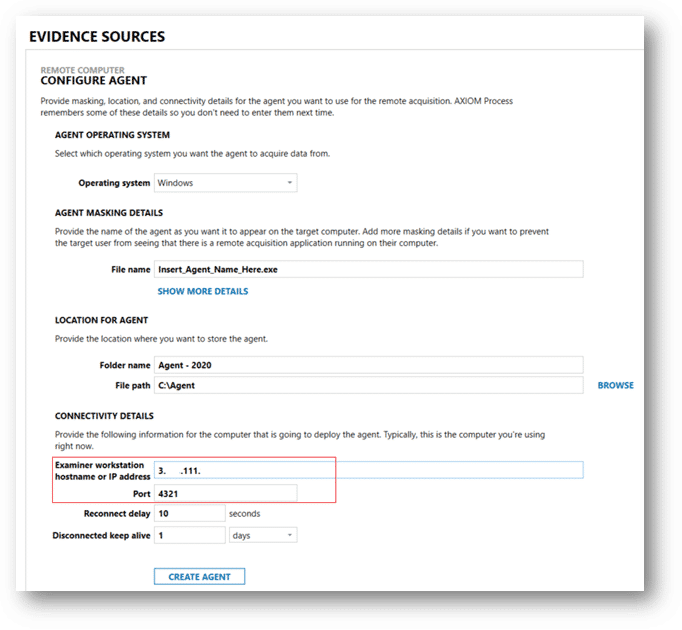

Sobald die Security Group Inbound-Regel(n) und EC2-Instanz mit dem darauf installierten AXIOM Cyber zugänglich ist, ist der nächste Schritt das Öffnen von AXIOM Cyber Prozess und die Erstellung eines Agenten zur Erfassung von einem Remote-Unternehmensendpunkt außerhalb der Anlagen. Der unten stehende Screenshot illustriert diesen Prozess. Es ist außerdem wichtig, dass der verwendete TCP-Port der in Ihrer oberen erstellten Sicherheitsgruppe eingehenden Regel entspricht. Es ist außerdem wichtig, dass der verwendete TCP-Port der in Ihrer oberen erstellten Sicherheitsgruppe eingehenden Regel entspricht.

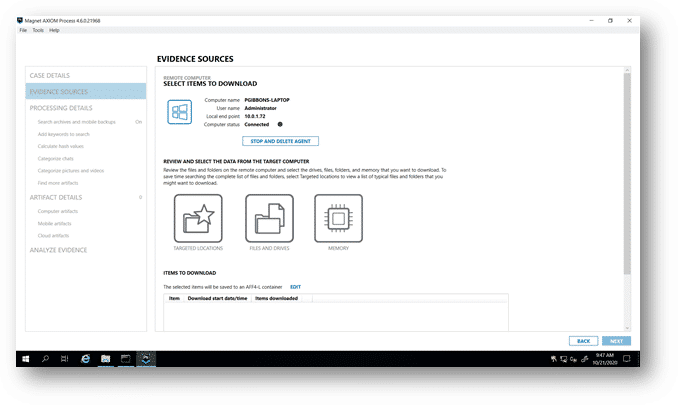

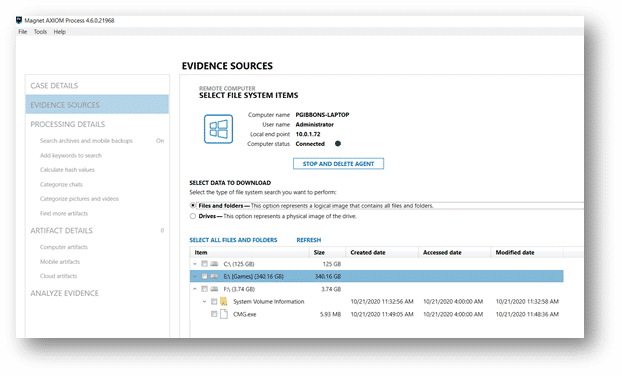

Nachdem der Agent erstellt ist, wird er im Agent-Verzeichnis in der EC2-Instanz gespeichert, von wo aus er vom Endpunkt via EDR oder Sneakernet-Utility kopiert und transferiert wird, wo er dann als Vorbereitung der Remote-Verbindung ausgeführt werden kann. Nachdem der Agent auf dem Endpunkt ausgeführt wird, von dem Sie erfassen wollen, kann AXIOM Cyber sich mit dem Agenten verbinden. Da der Einsatz nicht über AXIOM Cyber erfolgte, wird dieser Schritt übersprungen und wenn die eingehende Sicherheitsgruppenregel korrekt eingerichtet ist, verbindet AXIOM Cyber sich erfolgreich mit dem Agenten, wenn der Nutzer „Mit dem Agenten verbinden“ auswählt. Dies wird im unten stehenden Screenshot illustriert. Sie können nun Ihre Erfassungseinstellungen wählen.

HINWEIS: Die IP-Adresse des lokalen Endpunkts spiegelt die private IP des zu erfassenden Endpunkts wider.

Bei der Auswahl von „Dateien und Laufwerke“ haben wir das Dateisystem genauso benannt, als würden Sie von einem Endpunkt in Ihrem lokalen Netzwerk erfassen. Sowohl interne als auch externe, USB-verbundene Laufwerke werden aufgelistet und sind zur Erfassung zugänglich.

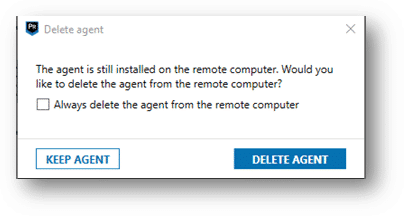

Wenn Sie die Beweise erfolgreich vom Endpunkt erfasst haben, werden Sie aufgefordert, den Agenten auf dem Remote-Endpunkt zu behalten oder zu löschen. Sobald Sie Ihre Auswahl getroffen haben, setzt AXIOM Cyber die Verarbeitung der Beweise fort.

HINWEIS: Nutzer können von Endpunkten erfasste Beweise entweder im AFF4-L oder im .ZIP-Format speichern. Dies wird vor der Erfassung in den AXIOM Prozess-Einstellungen ausgewählt.