Forensische Analyse mit Prefetch-Dateien in Windows

Dies ist der vierte Blogpost einer fünfteiligen Reihe über die Wiederherstellung von Business-Anwendungen & OS-Artefakten für Ihre digitalen forensischen Ermittlungen.

Was sind Prefetch-Dateien?

Prefetch-Dateien sind tolle Artefakte für forensische Ermittler, die Anwendungen analysieren wollen, die in einem System ausgeführt wurden. Windows erstellt eine Prefetch-Datei, wenn eine Anwendung zum ersten Mal von einem bestimmten Ort ausgeführt wird. Sie werden genutzt, um die Ladezeiten von Anwendungen zu beschleunigen. Für Ermittler können diese Dateien einige wertvolle Daten über die Anwendungshistorie eines Users auf einem Computer enthalten.

Warum sind Prefetch-Dateien für Ihre digitale forensische Ermittlung wichtig?

Beweise für die Ausführung von Programmen können eine wertvolle Ressource für forensische Ermittler sein. Sie können beweisen, dass ein Verdächtiger ein Programm wie CCleaner ausgeführt hat, um ein potentielles Fehlverhalten zu verschleiern. Wenn das Programm seitdem gelöscht wurde, kann eine Prefetch-Datei noch immer auf dem System existieren, die die Ausführung belegt. Eine weitere wertvolle Nutzung für Prefetch-Dateien liegt in Malware-Ermittlungen, die Ermittler bei der Bestimmung unterstützen können, wann eine Schadsoftware ausgeführt wurde. Mit der Kombination mit grundlegender Zeitleistenanalyse können Ermittler zusätzliche bösartige Dateien, die auf dem System heruntergeladen oder erstellt wurden, identifizieren und die Grundursache des Zwischenfalls bestimmen.

Die Schlüssel-Artefakte, die bei der Prüfung von Prefetch-Dateien gefunden werden müssen

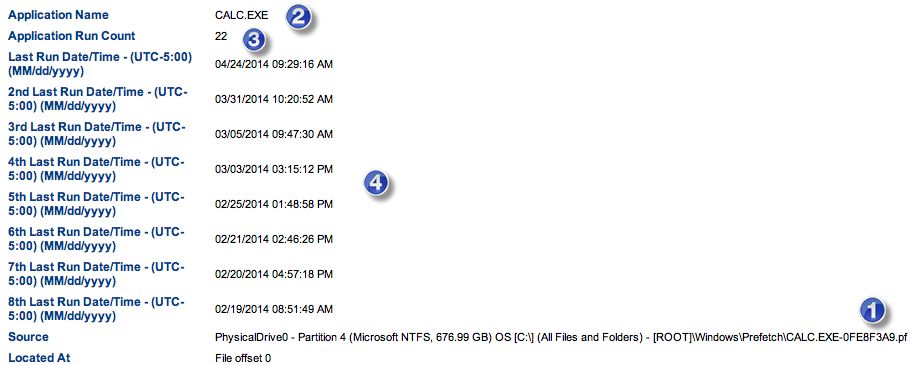

Prefetch-Dateien werden alle nach gewöhnlichen Formaten benannt, wobei der Name der Anwendung aufgelistet wird, dann folgt ein acht Zeichen langer Hash-Wert des Speicherortes, von dem die Anwendung ausgeführt wurde, gefolgt von einer .PF-Erweiterung. Zum Beispiel würde die Prefetch-Datei für calc.exe als CALC.EXE-0FE8F3A9.pf erscheinen. 0FE8F3A9 ist ein Hash-Wert des Pfads, von dem aus die Datei ausgeführt wurde. Diese Dateien werden alle im Ordner ROOT/Windows/Prefetch gespeichert.

Den ursprünglichen Pfad der Anwendung aus dem Hash-Wert zu berechnen, der in der Prefetch-Datei bereitgestellt wird, ist relativ einfach, kann jedoch Zeit kosten. Je nach der Windows-Version, von der die Datei stammt, wird eine andere Hash-Funktion genutzt. Es gibt eine Funktion für XP/2003, eine andere für Vista und eine andere für 2008/7/8/2012. Sowohl die Forensik-Wiki als auch der Hexacorn-Blog berichten detailliert über Prefetch-Dateien und bieten Skripte für Ermittler, um den ursprünglichen Pfad zu berechnen.

Der Ort des ausführbaren Programms kann genauso wichtig sein wie Zeitstempel-Daten. Die meisten alteingesessenen Malware-Ermittler kennen die zusätzlichen Bedenken bezüglich einer bekannte Datei, die aus einem temporären Ordner ausgeführt wird, im Gegensatz zu einem legitimeren Ort wie dem Windowssystem32-Ordner.

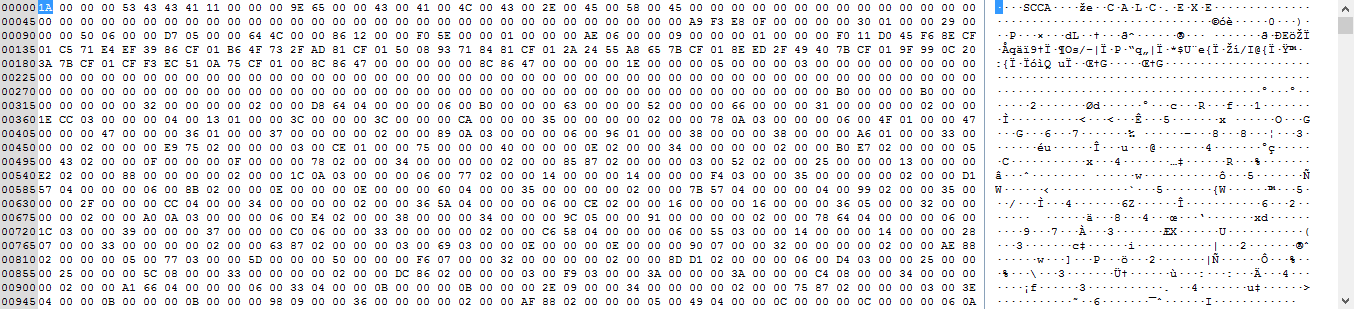

Während die Information, die im Dateinamen enthalten ist, sehr wertvoll sein kann, enthalten die Inhalte einer Prefetch-Datei ebenfalls viele Informationen. Unten finden Sie einen teilweisen Screenshot der Rohdaten, die in der Prefetch-Datei für calc.exe eingeschlossen sind:

Prefetch-Dateien zu analysieren ist relativ unkompliziert. Über den zuvor genannten Namen und Pfad hinaus beinhalten Prefetch-Dateien Details dazu, wie oft die Anwendung ausgeführt wurde, Volume-Details sowie Zeitstempel-Informationen darüber, wann die Anwendung zuerst und zuletzt ausgeführt wurde. Für Windows 8 und aufwärts können Prefetch-Dateien jetzt bis zu acht Zeitstempel darüber beinhalten, wann eine Anwendung letztmalig ausgeführt wurde. Dies gibt den Ermittlern mehrere zusätzliche Zeitstempel, um eine Zeitleiste der Ereignisse auf dem System zu erstellen.

Die Analyse von Prefetch-Dateien mit dem Magnet AXIOM

Der unten gezeigte Screenshot zeigt ein Suchergebnis für ein Prefetch-Artefakt (dieselbe calc.exe-Datei, die oben gezeigt und referenziert wurde). Doch IEF hat die Zeitstempel sowie zusätzliche Details, die in der Prefetch-Datei eingeschlossen sind, gesammelt und organisiert. Außerdem hat es darüber dem Ermittler in einem leicht lesbaren Format berichtet:

- Hash-Wert des ursprünglichen Pfads der Anwendung

- Anwendungsname

- Wie oft die Anwendung ausgeführt wurde

- Zeitstempel für die letzten 8 Male, an denen die Anwendung ausgeführt wurde (Windows 8)

Indem wir diese Zeitstempel unserer Prefetch-Analyse hinzufügen, können Ermittler Tools wie Timeline oder log2timeline nutzen, um die Anwendungen, die ein Verdächtiger auf einem System in einer bestimmten Zeit ausgeführt hat, zu beschreiben, oder bösartige ausführbare Anwendungen zu identifizieren, die während eines Ereignisses möglicherweise ausgeführt wurden.

Prefetch-Dateien sind nur einige von vielen Windows-OS-Artefakten, die Ermittlern dabei helfen, zu verstehen, was ein User auf einem System zu einem bestimmten Zeitpunkt getan hat. Alle Windows-OS-Artefakte sollten gemeinsam geprüft werden, um das große Ganze eines Ereignisses oder einer Ermittlung zu enthüllen.

Kontaktieren Sie mich wie immer gerne per E-Mail unter jamie.mcquaid@magnetforensics.com.

Jamie McQuaid

Forensischer Berater, Magnet Forensics