Erwerben Sie einen Mac aus der Ferne (und verdeckt) mit Magnet AXIOM Cyber 4.0

Wenn Sie Mac-Endpunkte in Ihrer Umgebung haben und Beweise über eine Netzwerkverbindung sammeln müssen, ist AXIOM Cyber 4.0 an Ihrer Seite! Wir haben AXIOM Cyber im Januar offiziell mit Windows-Fernerfassungsfunktionen, AWS S3/EC2-Unterstützung, Microsoft Teams, Slack und einer ganzen Reihe anderer Cloud-Funktionen eingeführt Bedarf an zuverlässiger macOS-Unterstützung.

In diesem Blog werden wir über unsere macOS-Fernerfassungsfunktionen sprechen und darüber, wie wir einige der Hindernisse umgehen, mit denen Kunden bei der Ermittlung auf Macs im Zusammenhang mit der T2-Verschlüsselung und dem Systemintegritätsschutz (SIP) konfrontiert waren.

Wenn Sie AXIOM Cyber noch nicht verwenden und es selbst ausprobieren möchten, fordern Sie noch heute eine Testversion an.

Mac-Sicherung

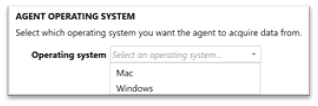

Wenn Ermittler jahrelang damit beauftragt wurden, Macs in Unternehmensumgebungen zu untersuchen, waren die Möglichkeiten, Dateien vom untersuchten Endpunkt abzufragen und zu erfassen, insbesondere auf verdeckte Weise, begrenzt. Mit der Veröffentlichung von AXIOM Cyber 4.0 können Prüfer jetzt während des Agentenerstellungsprozesses auswählen, ob sie auf einem Windows- oder Mac-Endpunkt bereitstellen möchten.

Der AXIOM Cyber-Agent basiert auf .NET Core, was bedeutet, dass eine Reihe der .NET-Abhängigkeiten als Teil des Agent-Erstellungsprozesses mit ihm gepackt werden. Während der Diskussion über den Agentenerstellungsprozess haben wir Kunden gefragt, ob sie unseren Agenten für die Verwendung in ihrer Umgebung auf die Whitelist setzen können, und obwohl Sie dies tun können, kann er nicht basierend auf dem Hash-Wert auf die Whitelist gesetzt werden, da jeder erstellte Agent spezifisch gebaut ist basierend auf den Parametern, die während des Build-Prozesses eingegeben wurden.

Im Gegensatz zu unseren Windows-Remote-Erfassungsfunktionen, bei denen Benutzer sowohl logische Dateien als auch die physische Festplatte für die Erfassung auswählen können, ermöglicht unser macOS-Agent nur die Erfassung logischer Dateien. AXIOM Cyber nutzt Betriebssystemaufrufe (im Gegensatz zu Bytes von einem gemounteten Volume) zur Erfassung. Es ist zwar verständlich, dass Prüfer möglicherweise ein physisches Image von Unternehmensendpunkten benötigen, aber das Sammeln von logischen Dateien über das Netzwerk ermöglicht es AXIOM, auf Imaging-Einschränkungen zu verzichten, die bei der Begegnung mit Apple-Hardware mit T2-Chips (Geräte ab Ende 2017) auftreten. Weitere Informationen zur hardwarebasierten Verschlüsselung von T2-Chips finden Sie hier. Eine weitere Hürde, die beim Sammeln logischer Dateien im Vergleich zu herkömmlichen physischen Imaging vermieden wird, ist der Systemintegritätsschutz (SIP). SIP gibt es schon seit einiger Zeit und wurde in OS X 10.11 (El Capitan) veröffentlicht, das zunächst schützte:

- /System

- /usr

- /bin

- /sbin

- /var

- Apps, die mit OS X vorinstalliert wurden

SIP erlaubte nur die Änderung der geschützten Standorte durch von Apple signierte Prozesse. Erfahren Sie hier mehr über den Systemintegritätsschutz. SIP verhindert auch den Zugriff auf die Festplatte von einer physischen Ebene für das Imaging. Anders als in der Vergangenheit, wo wir den Mac abbilden konnten, während er eingeschaltet und angemeldet war, ist dies nicht mehr der Fall, ohne dass SIP deaktiviert wird.

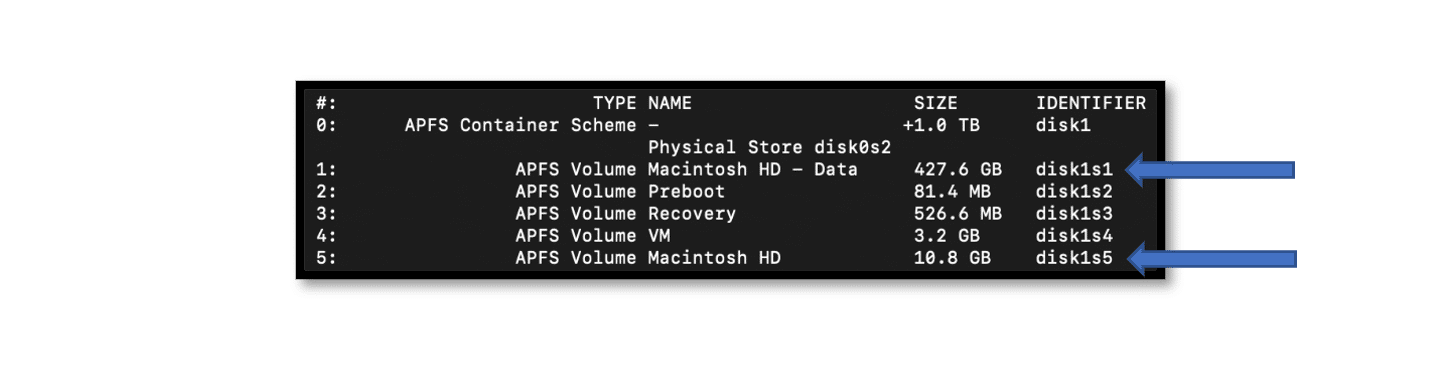

Mit der jüngsten Veröffentlichung von macOS Catalina (10.15) hat Apple SIP aktualisiert, indem es jetzt ein zweites Systemvolume erstellt, das vollständig schreibgeschützt ist, anstatt bestimmte Standorte auf demselben Volume zu schützen. Maschinen, die die Standardnamenskonvention verwenden, haben sowohl Macintosh HD als auch Macintosh HD – Daten. Macintosh HD enthält nur die Betriebssystemdateien, sodass Prüfer, die nach Benutzerprofildaten suchen, normalerweise am Volume „Macintosh HD – Daten“ interessiert sind. Es ist wichtig zu beachten, dass Endbenutzer keine Änderung auf ihrer Seite bemerken, obwohl es ein neues „-Daten“-Volumen gibt. Lesen Sie hier mehr über die Änderungen, die während des 10.15-Upgrades vorgenommen wurden!

Forensisches Nugget: Wenn Sie während einer Prüfung auf einen Ordner „Relocated Items“ stoßen und darin eine zufällige Ansammlung von Dateien gefunden haben, ist dieser Ordner das Ergebnis des Catalina-Upgrades, bei dem Apple alle Benutzerdateien migriert hat, die zuvor auf dem Startvolume gespeichert waren würde immer noch Zugriff auf ihre Daten haben, wenn Macintosh HD schreibgeschützt wurde. Der Ordner “Verschobene Elemente” wird platziert (Benutzer/Gemeinsam/Verschobene Elemente), wobei auch eine Verknüpfung zum Desktop hinzugefügt wird.

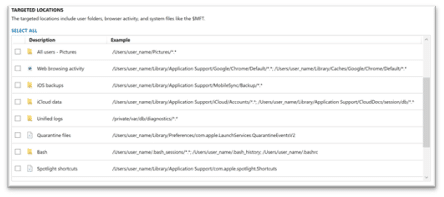

Ähnlich dem, was Benutzer bei der Erfassung von Windows-Endpunkten finden, haben wir auch die Möglichkeit hinzugefügt, schnell von vorkonfigurierten Zielorten zu erfassen, sodass das Dateisystem nicht mehr durchsucht werden muss, um routinemäßig für Ihre Ermittlungen benötigte Daten zu finden. Das kann alles von Browserverlauf bis zu Dateien in Quarantäne, iOS-Backups, iCloud-Daten oder einheitlichen Protokollen sein.

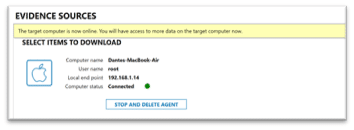

Einsatz

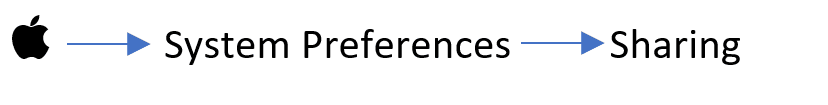

Sobald der Mag-Agent in AXIOM Cyber erstellt wurde, ist es Zeit für seinen Einsatz. Damit wir unseren Agenten einsetzen können, muss Remote Login eingeschaltet sein. Remote Login kann gefunden werden, indem man hierher navigiert:

Wenn ein Ermittler einen Root-Benutzer nutzt (anders als der Admin-Nutzer mit sudo), muss SSH für Root eingeschaltet werden, doch dies ist in den meisten Unternehmensumgebungen weder zu empfehlen noch praktikabel. Wenn der Remote Login wie oben genannt in den Einstellungen aktiviert wird, wird auch SSH eingeschaltet.

Der Einsatz von AXIOM Cybers macOS Remote-Erfassung versucht, den Agenten mit sudo auszuführen, wenn die eingegebenen Nutzer-Anmeldedaten die Berechtigungen basierend auf der sudoers-Datei haben. Wenn für die Nutzer-Anmeldedaten die Sudo-Berechtigungen eingeschaltet sind, zeigt AXIOM den Nutzer als Root an.

Basierend auf den Berechtigungen des Benutzers kann Cyber auf die Dateien beschränkt sein, die erworben werden können. Wenn ein Benutzer beispielsweise keinen sudo-Zugriff hat, wären .FSeventsd und .Spotlight-V110 nicht zugänglich, da macOS standardmäßig nur Lese-/Schreibzugriff auf diese Systemdateien ohne Berechtigungen für andere Benutzer hat, was bedeutet: Cyber kann nicht mit einem Admin-Konto sichern, aber mit Sudo. Leider sind aufgrund noch restriktiverer Berechtigungen auch mit sudo-Berechtigungen noch einige Dateien für den Erwerb unzugänglich. Ein Beispiel hierfür wäre der Lockdown-Ordner (auf 10.15.5), der Pairing-Zertifikate für iOS-Geräte enthält.

Was kommt als nächstes für AXIOM Cyber

Hier bei Magnet Forensics verwenden wir einen iterativen und inkrementellen Entwicklungszyklus für unsere Produkte, und damit verbunden sind Diskussionen über die zukünftigen Fähigkeiten, die wir unterstützen möchten. Aus diesem Grund hielten wir es für wichtig, die Mac-Remote-Erfassung so schnell wie möglich in die Hände unserer Kunden zu bringen, während wir die Entwicklung der Erfassung und Verarbeitung von flüchtigem Mac-Speicher/offenen Prozessen weiterentwickeln. Unser Engineering-Team arbeitet auch hart daran, alternative Ausgabeformate für Daten zu integrieren, die von entfernten Endpunkten erfasst werden. Kunden werden bald die Wahl zwischen .zip oder AFF4-L als Ausgabeformat haben. Schließlich werden Prüfer bald in der Lage sein, benutzerdefinierte Zielorte für Daten zu erstellen und zu speichern, die sie routinemäßig erfassen müssen, anstatt sie für jede Ermittlung manuell von jedem Endpunkt auswählen zu müssen. Wenn es andere Artefakte gibt, die Sie unterstützt sehen möchten, zögern Sie bitte nicht, uns zu kontaktieren. Wir würden uns freuen, von Ihnen zu hören!

Möchten Sie mehr erfahren? Besuchen Sie die Magnet AXIOM Cyber-Seite für weitere Informationen und Fragen Sie noch heute eine kostenlose Testversion an!

Wie immer, wenn Sie Fragen, Kommentare oder Produkteigenschaften haben, zögern Sie nicht, mich unter trey.amick@magnetforensics.com zu kontaktieren