Cellebrite Images in Magnet AXIOM laden

Cellebrite Images sind sehr beliebt, da das Tool viele verschiedene Geräte- und Extraktionstypen unterstützt. Aus diesem Grund erhalten Sie möglicherweise mehrere verschiedene Image-Typen, je nach Gerät und Art der Extraktion. Oft bekomme ich Fragen darüber, wie man Cellebrite Images in Magnet AXIOM lädt und obwohl es zwar recht einfach ist, ist es nicht immer geradlinig.

Zum Glück schützt Cellebrite seine Image-Formate nicht. Das ist für Ermittler, die mehrere Tools zur Analyse oder Validierung ihrer Ergebnisse nutzen möchten, von Vorteil. Hierbei soll es sich um keine komplette Anleitung zur Nutzung von Cellebrite UFED oder Physical Analyzer handeln, sondern einfach um Informationen, um Ermittlern dabei zu helfen, das meiste aus den Daten, die sie extrahieren können, herauszuholen.

UFD/UFDX-Dateien

Die meisten Cellebrite-Nutzer sind an die .UFD- oder .UFDX-Dateien, die Cellebrite erstellt, gewöhnt. Meistens nutzt ein Ermittler diese, um das Image in Physical Analyzer zu öffnen. Doch hierbei handelt es sich um Konfigurationsdateien, die Metadaten über das Image und die von UFED durchgeführte Extraktion enthalten, nicht das Image selbst.

UFDX-Dateien werden verwendet, wenn der Ermittler mehrere verschiedene Image-Arten vom selben Handy extrahiert. Jede Extraktion hat eine entsprechende .UFD-Datei, während die .UFDX-Datei Metadaten über alle Extraktionen beinhaltet, was dem Ermittler ermöglicht, sie alle gleichzeitig in PA zu laden.

Diese Dateien enthalten nicht das Image, aber eventuell wertvolle Informationen wie Extraktions-Details und Passwörter, wenn eines verwendet wurde, um das Image zu erstellen. Sie können mit den meisten Textverarbeitungsprogrammen wie Notepad geöffnet werden. Die tatsächlichen Image-Dateien werden in der Nähe in verschiedenen Formaten gespeichert, je nach Art der Extraktion und des Geräts. AXIOM hat die Möglichkeit, .UFD-Dateien direkt zu importieren und zu lesen, doch es gibt Situationen, in denen es nicht erkennt, wie die .UFD-Datei die Images strukturiert, sodass sie manuell geladen werden müssen.

Logische, Dateisystem- und physische Images

Cellebrite nutzt diese Begriffe, um die Art der Daten zu bestimmen, die dem Ermittler vorgelegt werden. Jedes Tool nutzt ggf. leicht abweichende Begriffe, doch diese beschreiben ziemlich genau die Art der Daten, die vorgelegt werden.

Physische Extraktionen sind normalerweise ideal, wenn sie erhältlich sind und enthalten die meisten Daten, da sie auf dem physischen Chip gespeichert werden.

Dateisystem-Extraktionen können eine vollständige oder teilweise Dateisystem-Extraktion enthalten. Obwohl sie nicht so vollständig wie ein physisches Image sind, enthalten sie eine gute Datenmenge, die analysiert werden kann.

Manchmal haben Sie vielleicht nur ein iTunes- oder ADB-Backup, je nach Gerät. Diese Backups sind immer noch logische Images, doch es ist vom OS oder der Anwendung abhängig, ob die Daten der jeweiligen Anwendung gesichert werden oder nicht. Diese Extraktionen sind immer noch besser als die unten stehende logische Extraktion, denn sie enthalten noch ein Image, das in andere Tools geladen werden kann.

Logische Extraktionen haben oft die geringste Menge an Informationen. Sie können zwar hilfreich sein, haben aber oft kein richtiges Image, das mit ihnen verknüpft ist, sondern sind einfach ein Bericht darüber, was von einem Gericht abgerufen werden kann. Diese Extraktionen in ein anderes forensisches Tool zu laden hat minimalen Wert, da Sie prinzipiell ein CSV/Spreadsheet dessen, was Cellebrite gefunden hat, laden. Aus diesem Grund würde ich nicht empfehlen, diese in ein anderes Tool als PA zu laden.

Images in AXIOM laden

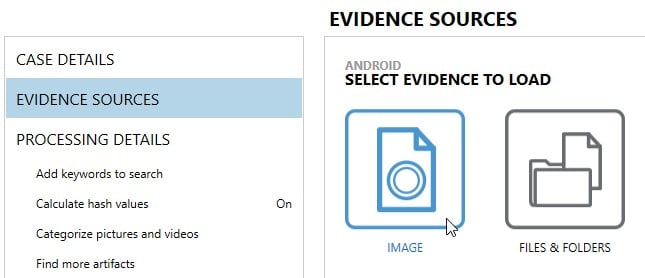

AXIOM gibt Ihnen mehrere Möglichkeiten, Beweise darin zu laden, doch die häufigste ist es, Beweise als ein „Image“ zu laden. Aus dem Fenster Beweismittelquellen

- „Mobile“ auswählen,

- dann entweder “iOS” oder “Android” (je nach Art des untersuchten Geräts),

- „Beweise laden“,

- dann „Bild“ wählen

So können Sie die von verschiedenen Tools erstellten Images laden, auch die aus Cellebrite. Dateien & Ordner ist eine gute Wahl, wenn das Dateiformat nicht unterstützt wird, doch AXIOM unterstützt die meisten Dateiendungen, die Sie für die verschiedenen Image-Arten finden können. Selbst komprimierte Container wie zip und tar werden als Image-Typ unterstützt.

Betrachten wir einige der häufigen von Cellebrite erstellten Formate:

Android – Physisch

Für physische Android-Images sehen Sie meistens BIN-Dateien, die das Image, das Cellebrite erstellt hat, repräsentieren. Diese BIN-Dateien können entweder segmentiert oder eine separate BIN-Datei repräsentiert jede wiederhergestellte Partition.

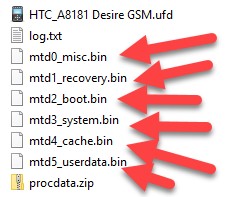

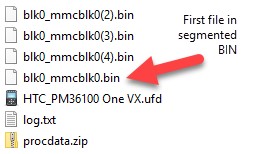

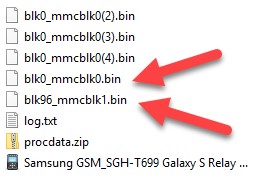

Man kann eine segmentierte BIN von einer nicht-segmentierten BIN oft aufgrund des Dateinamens unterscheiden. Segmentierte BINs haben denselben Beginn des Dateinamens, beinhalten jedoch entweder Klammern zur Nummerierung (mmcblk0, mmcblk0(2), mmcblk0(3) etc.) oder Unterstriche (sda1_1, sda1_2, sda1_3 etc.). Nicht segmentierte BINs haben völlig eigene Dateinamen, die die Partition repräsentieren (sda1, sda2, sda3, sda4 etc. oder system, user, boot, recovery etc.).”

Die unten stehenden Screenshots zeigen Beispiele segmentierter, nicht segmentierter und hybrider Images, die sowohl segmentierte als auch nicht segmentierte BIN-Dateien haben:

Nicht segmentierte BINs

Um eine segmentierte BIN-Datei zu laden, laden Sie einfach die erste der Reihe als „Image“ in AXIOM oder IEF und es findet und lädt den Rest automatisch. Das funktioniert ähnlich wie das Laden einer segmentierten E01- (E01, E02 etc.) oder ZIP-Datei (Z01, Z02 etc.).

Wie bereits erwähnt sehen Sie ggf. BIN-Dateien, die nach ihrer Partition benannt sind, wie z.B. SDA1, SDA2, SDA3 etc. Behandeln Sie diese als nicht segmentierte Dateien, da sie jeweils eine andere Partition repräsentieren. Die segmentierten wären benannt mit SDA1_1, SDA1_2, SDA1_3 etc., getrennt durch den Unterstrich. Um die nicht segmentierten Dateien zu laden, laden Sie jede einzelne als separates Beweismittel. Die meisten Tools finden nicht alle automatisch, da sie als separate Images jeder Partition betrachtet werden. Der Dateiname hilft Ihnen, zu verstehen, ob die Datei segmentiert ist oder nicht, wenn Sie sich unsicher sind, betrachten Sie die .UFD. Dort sollten Sie weitere Hilfe finden.

Android – Dateisystem

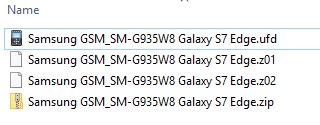

Cellebrite erstellt potentiell viele verschiedene Dateiarten je nach der gewählten Art der Dateisystem-Extraktion und Typ des untersuchten Geräts (ADB, ADB Backup, Advanced ADB etc.). Oft erhalten Sie segmentierte ZIP-Dateien, wie die unten genannten:

Wie bereits erwähnt laden Sie die segmentierte ZIP-Dateien als Android-Images in AXIOM, genau wie die segmentierten BIN-Dateien (laden Sie die erste ZIP-Datei und AXIOM lädt automatisch die anderen Z01/Z02/etc.).

Sobald sie geladen sind übernimmt AXIOM den Rest und Sie können Ihre Verarbeitungseinstellungen und Artefakte genau wie bei jeder anderen Art von Image vornehmen.

iOS

Physische Extraktionen von iOS sind nur für das iPhone 4 oder ältere Geräte möglich, da Apple danach mit der Verschlüsselung von Daten begonnen und den Zugriff auf das physische Gerät verhindert hat. Die meisten aktuellen Geräte ermöglichen nur eine Dateisystem-Extraktion oder ein iTunes-Backup.

iOS-Images werden mit Cellebrite PA erstellt und Ermittler haben normalerweise die Auswahl aus einer Extraktion nach Methode 1, 2 oder 3, je nach Gerät und was möglich ist:

- Methode 1 – iTunes-Backup mithilfe der Apple File Connection (AFC).

- Methode 2 – Ebenfalls ein iTunes-Backup, jedoch eventuell mit zusätzlichen Daten, indem ein verschlüsseltes Backup erstellt wird.

- Methode 3 – Extraktionen der Methode 3 sind nur möglich, wenn das iOS-Gerät bereits einen Jailbreak hinter sich hat, so erhalten Sie einen kompletten Dateisystem-Speicherausdruck des Handys. Dies ist ideal, aber nicht immer möglich, da es selten vorkommt, dass das iOS-Gerät eines Nutzers bereits einen Jailbreak hat.

Die häufigsten Image-Formate für iOS sind .IMG, .TAR oder segmentierte ZIP-Dateien wie die oben genannten Android-Beispiele. Diese können alle unter iOS-Images in AXIOM geladen werden, da die Dateitypen als Images in AXIOM unterstützt werden.

iOS Backup-Verschlüsselung

Achten Sie beim Laden eines verschlüsselten Backups in AXIOM darauf, es als „Image“ zu laden, nicht unter Dateien & Ordner. Wenn es unter Dateien & Ordner geladen wird, weiß AXIOM nicht, dass es es als Backup behandeln muss und fordert Sie nicht zur Eingabe des Backup-Passworts auf. Wenn es korrekt unter „Images“ geladen wird, erkennt es, dass das Backup verschlüsselt ist und fragt Sie nach dem Backup-Passwort.

Cellebrite wendet ggf. sein eigenes Backup-Passwort an, wenn noch keines auf dem Gerät eingestellt ist. So können mehr Daten im Backup enthalten sein (darunter auch der Schlüsselbund). Diese Informationen werden in der .UFD-Datei gespeichert und können mit Notepad ausgelesen werden. Wenn der Besitzer des Geräts bereits zuvor eines eingestellt hat, müssen Sie das Backup-Passwort kennen oder mit einem anderen Tool wie Passware, Elcomsoft oder Hashcat knacken, um mit der Entschlüsselung fortzufahren.

Wie am Anfang erwähnt gibt es mehrere Methoden und Arten der Extraktion, die durchgeführt werden können. Dieses Dokument soll Ermittlern helfen, die Dateien, die ihnen vorliegen, zu verstehen, sodass sie in vollem Umfang genutzt und zur Analyse in andere Tools geladen werden können.

Für weitere Details darüber, wie man andere Images in AXIOM lädt, lesen Sie die anderen Blogbeiträge aus der Reihe: XRY & Oxygen.