Anatomie einer Ransomware-Ermittlung

Unternehmen müssen bereit sein, schnell eine forensische Analyse ab dem Moment durchzuführen, in dem Sie bemerken, dass ein Ransomware-Angriff geschehen ist.

In diesem Post verfolgen wir eine realistische, jedoch hypothetische Ransomware-Ermittlung, bei der wir aufgreifen, wo das Forensiklabor seine Arbeit aufnehmen und beenden würde.

Dieser Artikel wurde von Experten bei Magnet Forensics geschrieben, die in ihren Rollen als Ermittler in der Vergangenheit an Ransomware-Ermittlungen gearbeitet haben. Soweit möglich stellen wir eine sequentielle Chronik der Ereignisse zur Verfügung. Obwohl Sie, wenn Sie je eine Ransomware-Ermittlung durchgeführt haben, wissen, dass nicht alles schön geordnet nacheinander abläuft.

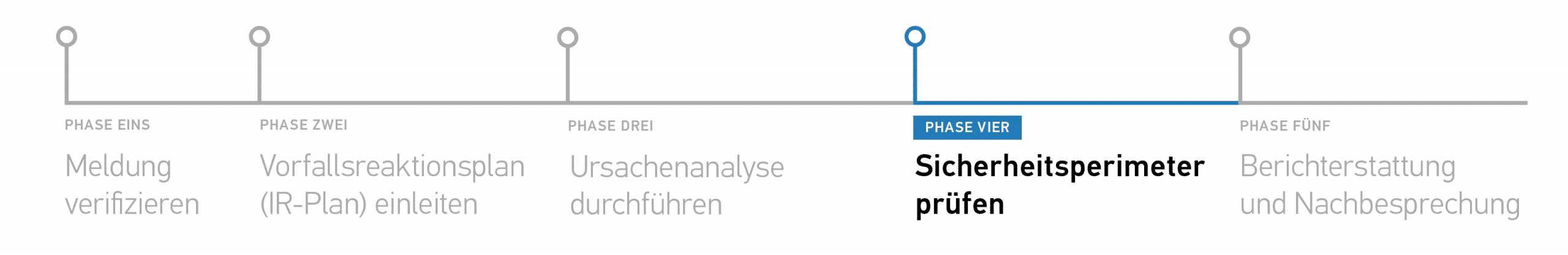

Doch um einen Ransomware-Angriff effizient zu untersuchen — besonders wenn die Anspannung und der Druck während eines echten Angriffs groß sind — ist es unerlässlich, die Zeitleiste einer Ransomware-Ermittlung zu verstehen und wie digitale Forensik-Tools dabei helfen können, Ihre Arbeit an Vorfallsreaktionen zu unterstützen.

Immerhin sind die Statistiken bei Ransomware alarmierend:

- Experten schätzen, dass 2021 alle 11 Sekunden ein Ransomware-Angriff stattfindet.1

- Seit 2016 sind täglich mehr als 4.000 Ransomware-Angriffe in den USA passiert.2

- Die durchschnittliche Lösegeldforderung hat sich von 5.000 $ 2018 auf etwa 200.000 $ 2020 erhöht.3

- Die durchschnittlichen Kosten für die Erholung von einem Ransomware-Angriff betragen 1,85 Millionen Dollar.4

- Allein im September 2020 infiltrierten und stahlen Cyberkriminelle 9,7 Millionen medizinische Aufzeichnungen.5

- 90 % aller Finanzinstitute wurden Ziel von Ransomware-Angriffen.6

Und leider geht die Liste immer so weiter.

Aber sehen wir, wie eine Ransomware-Ermittlung durchgeführt werden kann.

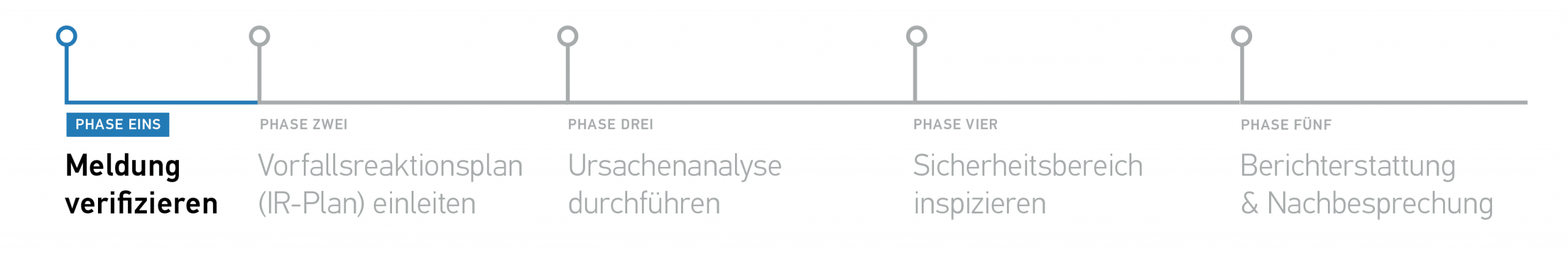

Beim Forensiklabor geht eine Warnung vom SOC zu einem potentiellen Ransomware-Angriff ein und es wird gebeten, diese zu bestätigen

Je nach Größe des Unternehmens können täglich tausende oder sogar Millionen von Sicherheitsereignissen (möglicher Indikator für Gefährdung) protokolliert werden. Die Warnung kann sich in Nichts auflösen, eine Falschmeldung, oder sie erweist sich als tatsächlicher Ransomware-Angriff.

In der Realität muss jede derartige Warnung mit der Ernsthaftigkeit und Dringlichkeit behandelt werden, als handele es sich um einen echten Ransomware-Angriff. Und Geschwindigkeit ist wichtig, wenn eine solche Warnung bestätigt werden muss!

Die forensischen Tools, die Sie verwenden, müssen schnell und präzise sein. Oft wissen Sie, wonach Sie je nach Warnung oder Benachrichtigung, die Ihre Ermittlung anstößt, suchen, wie beispielsweise ein Dateiname. Und basierend auf der Warnung wissen Sie ebenfalls, welches Gerät oder welchen Endpunkt Sie untersuchen.

Um die Warnung zu bestätigen (oder hoffentlich zu entkräften), ist ein schneller Scan oder eine Triage eines Endpunkts nötig. Ein Triage-Tool wie Magnet IGNITE kann nach bösartiger Aktivität oder individuellen Schlüsselworten auf Zielendpunkten suchen — sogar nach mehreren auf einmal.

Bedenken Sie:

- Benachrichtigungen können von vielen verschiedenen Orten neben der SOC kommen. Einige andere Quellen sind Anwendungen, Warnungen von anderen Systemen oder sogar externe Quellen.

- Stellen Sie sicher, dass Sie die Benachrichtigungen schnell validieren, um zu bestimmen, ob weiteres Handeln nötig ist.

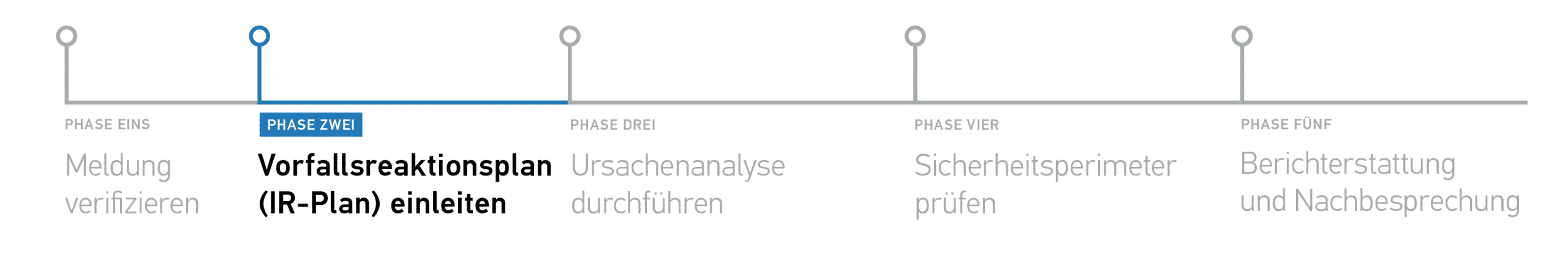

Die Triage-Ergebnisse bestätigen einen Ransomware-Angriff, jetzt ist es Zeit, Ihren Notfall-Maßnahmenplan auszuführen

Nachdem Sie bestätigt haben, dass ein Durchbruch passiert ist und der vermutete Ransomware-Angriff tatsächlich geschieht, beginnen viele Dinge auf einmal zu passieren. Es wird stressig und das Forensiklabor ist essentiell für die Ausführung der Grundursachen-Analyse. Antworten, die Sie aus einer tieferen forensischen Analyse oder infizierten Endpunkten oder Geräten hervorholen, bewaffnen andere funktionsübergreifende Teams mit den Informationen, die sie benötigen, um Ihre Arbeit zu machen.

Zu den wichtigsten Teams, mit denen Sie sich sofort in Verbindung setzen sollten, gehören Ihre verschiedenen Sicherheitsteams — darunter Netzwerk-, Cloud- oder Endpunktsicherheit — sodass sie so schnell wie möglich die infizierten Endpunkte und Server, sogar Netzwerksegmente, isolieren und in Quarantäne bringen können, um die Ausbreitung des Ransomware-Angriffs zu stoppen.

Andere interne Teams, mit denen Sie arbeiten, können Marketing oder Öffentlichkeitsarbeit für externe Kommunikation sein, die Rechtsabteilung, um herauszufinden, welche Verantwortlichkeiten Ihre Organisation hat, und die Personalabteilung, damit Sie sich mit dem Angestellten verbinden können, der den Angriff ausgelöst hat. Selbst etwas so Grundlegendes wie herauszufinden, welche Anwendung sie benutzt haben, als sie den Angriff initiiert haben, kann sehr wertvoll sein.

Externe Teams können ebenfalls eingesetzt werden, wie z.B. Ihr Versicherungsanbieter für Cybersicherheit und relevante Regierungsbehörden. Je nach Größe und Umfang des Angriffs sollten Sie eventuell auch die Strafverfolgung involvieren. In den USA ist das der Secret Service und/oder das FBI. In den USA ist das der Secret Service und/oder das FBI.

Bedenken Sie:

- Auch ein Kommunikationsplan sollte in Ihrem Vorfallsreaktionsplan vorkommen

- Eine einzelne Anlaufstelle zu haben, die sich mit anderen Gruppen verbinden kann, während das Forensik-Team seine Grundursachen-Analyse durchführt, optimiert die Aktivitäten und erlaubt es allen, sich auf das zu fokussieren, was sie tun müssen

- Ihr Versicherungsanbieter für Cybersicherheit hat vielleicht spezielle Verkäuferanforderungen oder Schritte, die Sie durchführen müssen, damit Ihre Police gültig bleibt. Wenn diese Schritte nicht Teil Ihres Vorfallsreaktionsplans sind — was sie sein sollten — ergreifen Sie die entsprechenden Maßnahmen.

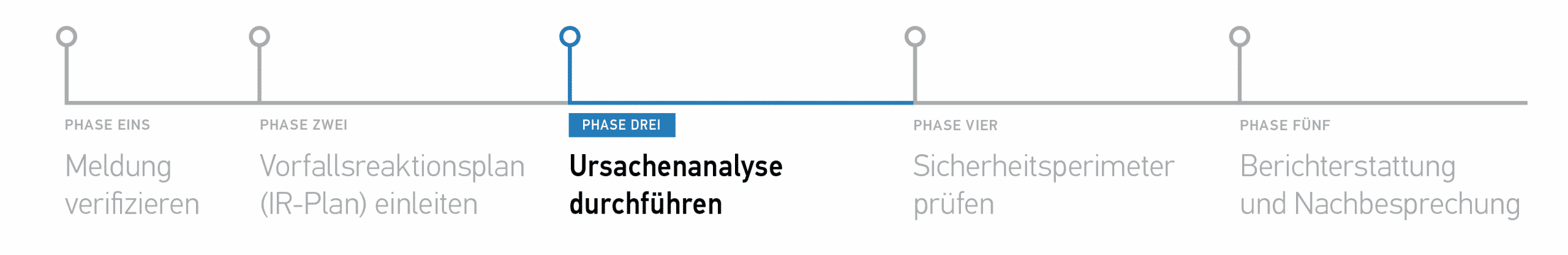

Führen Sie eine Grundursachen-Analyse durch, während Sie Beweise erhalten

Jede Menge Fragen werden Antwort benötigen:

- Wie wurden wir getroffen?

- Wie viele Endpunkte wurden getroffen?

- Was ist verloren gegangen?

- Was die Auswirkung auf die Kunden?

- Wurden Kundendaten oder PII gestohlen?

- Sind wir jetzt sicher? Ist es vorbei?

Viele dieser Antworten werden aus dem Forensiklabor kommen.

Die nötigen Antworten zu bekommen kann sich jedoch als schwierig erweisen, denn der Endpunkt, den Sie untersuchen, ist jetzt höchstwahrscheinlich verschlüsselt. Die Durchschnittszeit, die Ransomware benötigt, um Dateien zu verschlüsseln, beträgt drei Sekunden.7

Daher sollten Sie auf Daten aus vielen verschiedenen Quellen bauen:

- Von dem infizierten Endpunkt sollten Sie damit beginnen, den flüchtigen Speicher sowie das vollständige Disk-Image erfassen

- Rufen Sie die jüngsten Backups oder Speicherauszüge des infizierten Endpunkts ab. Wenn sie noch nicht verschlüsselt sind, können sie eine wesentliche Beweisquelle sein

- Erfassen Sie alle Systemprotokolle, die Sie können. Insbesondere Ereignisfensterprotokolle und Firewallprotokolle. Die Volume Shadow Copy ist eine weitere sehr gute Ressource, um Beweise zu suchen, wenn sie noch nicht verschlüsselt ist

- Protokolldateien von allen verschiedenen Anwendungen (z.B. CrowdStrike, Blue Coat etc.), die die Warnungen verursacht haben

- Netzwerkverkehr in und aus dem infizierten Endpunkt

Das forensische Tool, das Sie nutzen, sollte schnell, leistungsstark und einfach in der Anwendung sein. Diese Merkmale ermöglichen es Ihnen, schnell und präzise zu handeln. Wir finden, dass Magnet AXIOM Cyber diese sehr gut erfüllt, um eine Grundursachen-Analyse für Ransomware-Ermittlungen durchzuführen.

Hier sind einige Wege, auf die AXIOM Cyber speziell bei Ihrer Ransomware-Ermittlung helfen kann:

- Leistungsstarke Analytik-Features können Ihre Zeit zur Erfassung von Beweisen reduzieren:

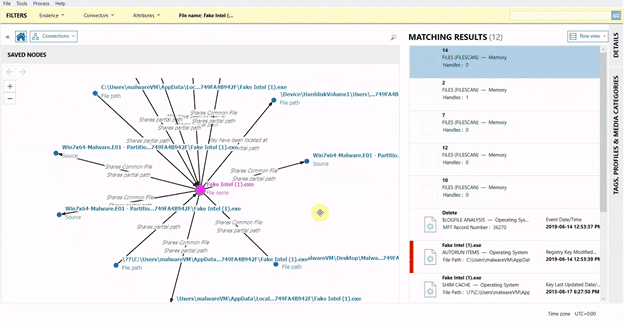

- Connections zeigt Ihnen visuell, wie eine Datei, z.B. eine bösartige Nutzlast, entstanden ist, wo sie hin ist und wie sie dort gelandet ist.

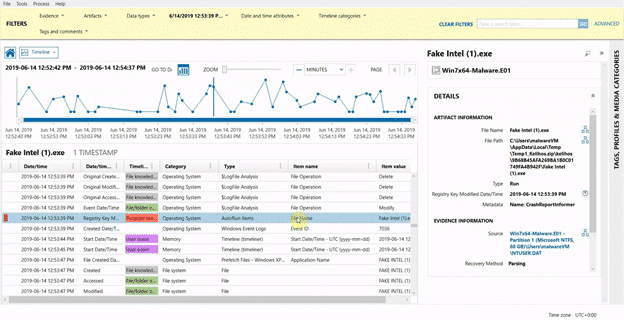

- Timeline erstellt schnell eine leicht zu verfolgende Zeitleiste der Ereignisse, bestimmt Zeitstempel der Infektion und möglicherweise auch Patient Null.

- Sie können Linux-Artefakte, die von Servern oder anderen Geräten innerhalb Ihres Netzwerks stammen, analysieren. Dies hilft Ihnen dabei, den Netzwerkverkehr von und zu dem infizierten Gerät zu identifizieren und gibt Ihnen Hinweise darauf, wie der Angreifer sich durch Ihr Netzwerk bewegt hat und welche anderen Endpunkte ebenfalls infiziert sein könnten.

- Remote-Erfassung von Zielendpunkten kann durchgeführt werden, selbst wenn sie nicht über VPN mit Ihrem Unternehmensnetzwerk verbunden sind. Sehen Sie sich dieses Video an, um zu sehen, wie Sie eine Remote-Erfassung eines Endpunkts außerhalb Ihres Netzwerks mit AXIOM Cyber durchführen.

- RAM/Arbeitsspeicher-Erfassung und -Analyse ist wesentlich für das Verständnis darüber, was auf dem infizierten Endpunkt passiert ist.

Stellen Sie vor der Netzwerk-Wiederherstellung sicher, dass Sicherheitsumkreis frei von Ransomware ist

Durchschnittlich verursachen Ransomware-Angriffe 15 Werktage Ausfall. Aufgrund dieser Inaktivität verloren Unternehmen ca. 8.500 $ pro Stunde.8 Daher ist es wirklich dringend, das Unternehmen sicher wieder voll einsatzfähig zu machen.

Zu diesem Zeitpunkt beschäftigen Sie sich hauptsächlich mit jeglicher möglicher Kreuzkontamination nicht kontaminierter Netzwerksegmente oder Endpunkte mit den Gegenständen in Quarantäne, die Sie wieder online bringen wollen.

Wiederherstellung ist definitiv ein funktionsübergreifendes Bestreben, doch die Rolle, die das Forensik-Team in diesem Prozess spielt, ist es, die Spuren von Ransomware und IOCs zu inspizieren und zu validieren, dass diese weg sind und jegliche Hintertüren, die der Angreifer installiert haben könnte, ebenfalls entfernt wurden. Eine Studie der Cybersicherheitsfirma Cybereason zeigte, dass mehr als die Hälfte der Befragten von einem Ransomware-Angriff getroffen wurden und 80 % derjenigen, die das Lösegeld bezahlten, von einem zweiten Angriff, oft vom selben Dieb, getroffen wurden.9

Bevor Sie isolierte Endpunkte und Netzwerksegmente wieder online bringen, sollten Sie AXIOM Cyber nutzen, um eine Suche nach IOCs oder Überresten der Ransomware auf dem Image, das Sie als Basis oder Goldenes Image verwenden, durchzuführen.

Einige häufige Orte, an denen Angreifer Hintertüren platzieren, die sie für zukünftige Angriffe nutzen könnten, sind das aktive Verzeichnis und E-Mail-Server.

Bedenken Sie:

- Ransomware zielt oft auch auf Backups ab; Ihre Backups sollten vor der Wiederherstellung ebenfalls inspiziert werden.

- Nutzen Sie das als Möglichkeit, all Ihre Patches und Serverupdates auf den neuesten Stand zu bringen

- Eine schnelle Möglichkeit, zu identifizieren, was auf einem Endpunkt anders ist, ist es, eine goldenes Image-Hash-Datei in AXIOM Cyber zu laden und dann mit dem Endpunkt, den Sie untersuchen, zu vergleichen. Um zu sehen, wie das geht, lesen Sie diesen Blogbeitrag Eine Gold Build Hash-Datei zur Nutzung in Magnet AXIOM bauen,, der auch eine Video-Anleitung enthält.

Erstellen Sie Ihren Bericht und bereiten Sie sich auf Nachbesprechungen vor, damit gelernte Lektionen in den Vorfallsreaktionsplan integriert werden können

Der Staub hat sich gelegt. Die infizierten Endpunkte wurden sicher und erfolgreich wiederhergestellt. Die Ransomware wurde aus ihrem Netzwerk entfernt.

Jetzt wird es Zeit für einen Bericht über Ihre Ermittlung, damit wertvolle gelernte Lektionen realisiert und dann in den Vorfallsreaktionsplan integriert werden können, um hoffentlich einen ähnlichen Vorfall in der Zukunft vermeiden zu können.

Bei der Berichterstellung ist einer der effizientesten Wege, Ihre Ergebnisse zu präsentieren, eine Zeitleiste der Ereignisse zu zeigen. AXIOM Cyber hat ein Feature namens Timeline, das die Folge der Ereignisse mit Zeitstempeln während des Vorfalls auf leicht zu verstehende Weise wiederherstellt.

Wenn Sie Timeline benutzen, können Sie wählen, was Sie in Ihrem finalen Bericht verwenden wollen und Screenshots mitnehmen, um Ihre Beweise zu bekräftigen.

Ein weiteres Feature von AXIOM Cyber, das Ihnen beim Erstellen Ihres Berichts helfen kann, ist Connections. Besonders wichtig für eine Ermittlung wie Ransomware, die einer Datei folgt, während sie sich von Gerät zu Gerät in Ihrem Netzwerk bewegt. Dies hilft dabei, herauszufinden, wie viele Endpunkte womöglich mit der Nutzlast der Ransomware in Kontakt gekommen sind.

Sie wissen ungefähr wo, wie, wann eine Datei bewegt wurde. Armed with that information you’ll be able to succinctly summarize the steps taken to analyze and then inspect those infected endpoints.

Bedenken Sie:

- Sie haben alle Schritte und Aufgaben dokumentiert, die Sie während Ihrer Ermittlung durchgeführt haben. Hier sind Ihre Notizen hilfreich, um zu zeigen, was Sie getan haben

- Ihr Bericht wird höchstwahrscheinlich von vielen verschiedenen Interessensvertretern gelesen werden, sowohl technischen als auch nichttechnischen. Versuchen Sie, beide Zuhörerschaften zu berücksichtigen, wenn Sie Ihren finalen Bericht schreiben: vermeiden Sie Jargon, Akronyme und versuchen Sie, einfach zu schreiben

- Sein Sie bereit für eine Nachbesprechung in einem Post-Mortem-Einzelgespräch oder einer Gruppenumgebung

Das ist alles. Wir hoffen zwar, dass Sie nie eine Ransomware-Ermittlung durchführen müssen, doch es ist immer gut, vorbereitet zu sein und das richtige Werkzeug zur Hand zu haben, um so schnell wie möglich zu handeln. Und obwohl es mehrere verschiedene Tools gibt, die Sie während des gesamten Lebenszyklus eines Ransomware-Angriffs nutzen, kann AXIOM Cyber ein wesentlicher Teil auf Ihrem Erholungsweg sein.

Lernen Sie mehr über Magnet AXIOM Cyber und beantragen Sie eine kostenlose Probeversion, um zu sehen, wie es Ihnen mit all Ihren unternehmerischen digitalen forensischen Ermittlungen helfen kann.

Citations

- [1] https://cybersecurityventures.com/global-ransomware-damage-costs-predicted-to-reach-20-billion-usd-by-2021/

- [2] https://www.justice.gov/criminal-ccips/file/872771/download

- [3] https://www.nsi.org/2021/02/15/employee-cyber-security-awareness-ransomware-wave/

- [4] https://www.sophos.com/en-us/medialibrary/pdfs/whitepaper/sophos-state-of-ransomware-2021-wp.pdf

- [5] https://www.hipaajournal.com/september-2020-healthcare-data-breach-report-9-7-million-records-compromised/ [6] https://www.prdistribution.com/news/financial-institutions-90-of-them-have-been-targeted-by-ransomware/3279096

- [7] https://enterprise.comodo.com/blog/how-fast-does-ransomware-work/

- [8] https://healthitsecurity.com/news/ransomware-causes-15-days-of-ehr-downtime-as-payments-avg-111k

- [9] https://www.pymnts.com/news/security-and-risk/2021/cybereason-study-80-pct-of-ransomware-victims-that-pay-get-hit-again/

Weitere Lektüre

Haftungsausschluss technische Beratung

Magnet Forensics widmet sich der Kommunikation mit der DFIR-Community über Blogs und Informationsschriften. Doch technologische Probleme korrekt anzugehen beinhaltet oft zahlreiche Variablen, die unabhängige Einschätzung und Strategien für die jeweiligen spezifischen Umstände voraussetzen. Da Magnet Forensics keinen Einblick in alle Variablen in einer spezifischen Situation hat, dient dieser Blog/diese Informationsschrift informationellen Zwecken und sollte nicht als professioneller Rat gesehen werden, in dem Techniken oder Technologien für Ihre spezifische Situation empfohlen werden. Wir übernehmen keine Haftung für Auslassungen, Fehler oder Ungenauigkeiten in diesem Blog/dieser Informationsschrift oder jegliche ergriffene Maßnahmen, die darauf bauen.