Analyse von Graykey-Bildern mit Axiom: Neue Ergänzungen der KnowledgeC-Datenbankartefakte

In den letzten Versionen von Magnet Axiom haben wir neue Artefakte hinzugefügt, die auf iOS-Dateisystem-Images zu finden sind, vor allem wenn Ermittler Zugriff auf Tools wie GrayKey haben. Mit der Veröffentlichung von Axiom 2.8 haben wir zusätzliche iOS-Artefakte hinzugefügt, einschließlich der KnowledgeC-Datenbankartefakte, die auf iOS-Geräten gefunden werden.

KnowledgeC-Datenbanken

Als Ermittler dreht sich unsere Arbeit darum, Beweise zu finden und den großen fünf Ws einen Kontext zu liefern; wer, was, wann, wo und warum. Die Geschichte zu erzählen und diese Punkte zu verbinden, ist von entscheidender Bedeutung, insbesondere wenn wir vor Gericht Gerechtigkeit für die Opfer suchen. Mit einem Tool wie Graykey haben die Ermittler der Strafverfolgungsbehörden wieder Zugriff auf das Apple iOS-Dateisystem, das die KnowledgeC-Datenbank enthält. Diese Datenbank wird weder mit herkömmlichen iOS-Imaging-Techniken noch in einem lokalen iTunes-Backup gefunden.

Unter iOS finden Sie die Datenbank hier: /private/var/mobile/Library/CoreDuet/Knowledge/knowledgeC.db

Die KnowledgeC-Datenbank ist auch unter MacOS zu finden: ~/Library/Application Support/Knowledge/

Diese Datenbank ist für die Verfolgung verschiedener Aktivitäten verantwortlich, die vom Anschließen des Geräts bis zur Ausrichtung des Geräts zu einem bestimmten Zeitpunkt reichen. Es ist auch wichtig zu beachten, dass Zeitstempel in der KnowledgeC.db in Mac Epoch Time aufgezeichnet werden: 01.01.2001: 00:00:00 UTC).

Axiom 2.8 KnowledgeC. DB Artifacts hinzugefügt

| · Anwendungsaktivitäten | · Gerätesperrstatus | · Safari-Verlauf |

| · Anwendungsfokus | · Geräteausrichtungszustände | · Status der Hintergrundbeleuchtung |

| · Anwendungsinstallationsstatus | · Geräte-Plug-in-Zustände |

KnowledgeC.db: App-Nutzung

Das Artefakt App-Aktivitäten bietet jederzeit einen wertvollen Einblick in die Benutzeraktivitäten auf dem Gerät. Die Aktivitätsdaten werden aus den Tabellen ZOBJECT und ZSTRUCTUREDMETADATA analysiert, die sich in der KnowledgeC-Datenbank befinden.

(Ermittler können jederzeit überprüfen, was sie in Axiom sehen, indem sie unter den Nachweisinformationen im Detailbereich jedes ausgewählten Artefakts nachsehen. Dort finden Sie den Quellort mit einem Hyperlink, der Sie zu den Rohdaten führt.)

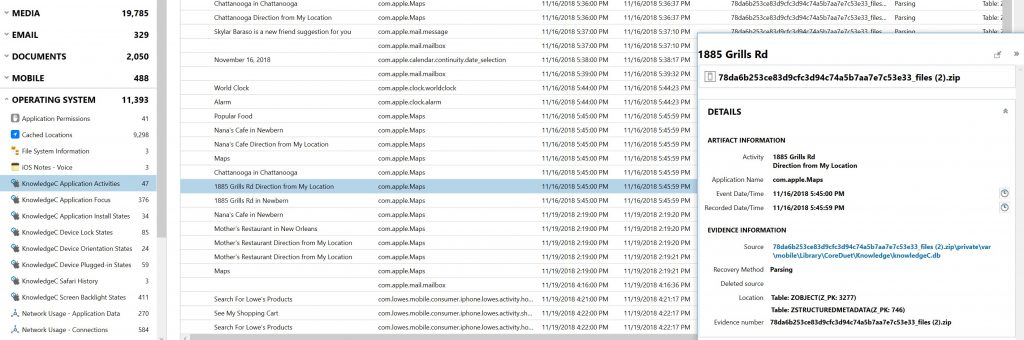

Abbildung 1. Ansicht der KnowledgeC-Anwendungsaktivitäten in Axiom 2.8

In der Abbildung oben können wir sehen, wo die Apple Maps-Anwendung verwendet wurde, um am 16.11.2018 gegen 17:45 Uhr vom aktuellen Standort zur 1885 Grills Rd zu navigieren. Andere Aktivitäten, die auf diesem bestimmten Gerät aufgezeichnet werden, sind u.a.: das Erstellen neuer Notizen zusammen mit der Bearbeitung bestimmter Notizen, E-Mail-Aktivitäten und Suchen in Apps von Drittanbietern (in diesem Fall Lowes).

KnowledgeC.db: App-Installationsdaten

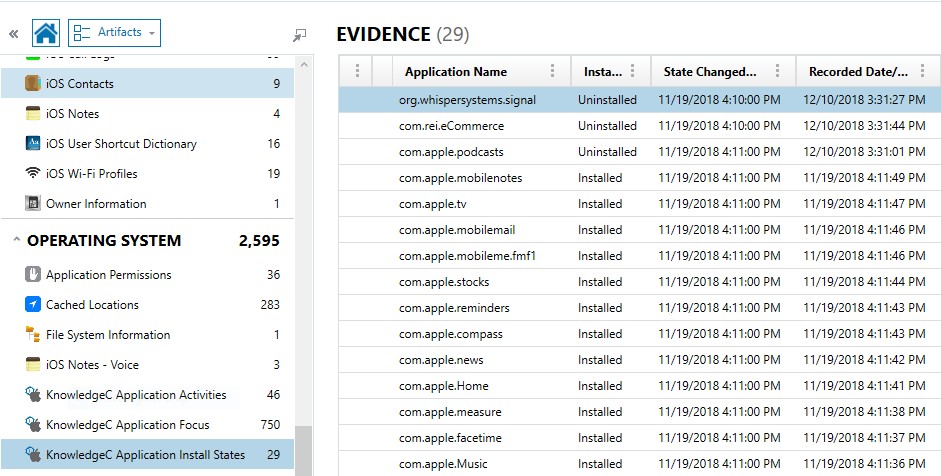

Wie der Name schon sagt, bietet das Artefakt “App-Installationsdaten” dem Analysten eine Zeitleiste darüber, wann Anwendungen auf einem Gerät installiert und deinstalliert wurden. Als Ermittler trägt dieses Artefakt wesentlich zum Beweis der Absicht bei, wenn Sie einem Verdächtigen zeigen können, dass er eine App gelöscht hat, bevor das Gerät als Beweismittel beschlagnahmt wurde. Genau wie bei Anwendungsaktivitäten konsolidiert Axiom Daten aus den Tabellen ZOBJECT und ZSTRUCTUREMETADATA aus der KnowledgeC-Datenbank, um Prüfern den Installationsstatus von Anwendungen bereitzustellen.

Wie in Abbildung 2 unten zu sehen ist, können Sie sehen, wo die Signal-Anwendung deinstalliert wurde, wobei das aufgezeichnete Datum den Zeitstempel der Aktion liefert, 12.10.2018 um ca. 15:31 Uhr (EST).

Abbildung 2. Ansicht des KnowledgeC-Anwendungsinstallationsstatus in Axiom 2.8

KnowledgeC.db: Sperrstatus des Geräts

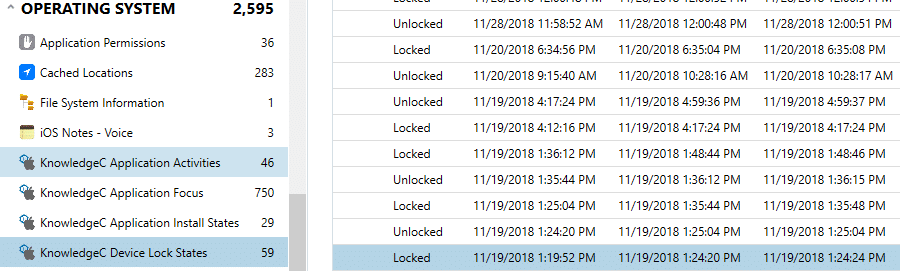

Für Ermittlungen, bei denen es darum geht, ob Personen zum Zeitpunkt eines Vorfalls auf ihrem Gerät waren oder nicht, bietet die aus der knoweldgeC.db geparste ZOBJECT-Tabelle wertvolle Einblicke. Wenn ein Ermittler beispielsweise eine Ermittlung bei einem Fahrzeugmord durchführt und Beweise für die Anklage vorlegen muss, muss er Informationen darüber haben, ob der Bildschirm des Geräts des Verdächtigen entsperrt war und möglicherweise während der fraglichen Zeit verwendet wurde.

Abbildung 3. KnowledgeC.db Device Lock State Artefaktansicht verfügbar auf Axiom 2.8

Recap

Akquisitionen von Tools wie einem GrayKey schalten erhebliche Mengen an Dateisystembeweisen frei, auf die Prüfer sonst möglicherweise keinen Zugriff haben, und mit Hilfe von Axiom können Ermittler ihre Ergebnisse schnell analysieren und darüber berichten. Mit der kürzlich zu Axiom 2.8 hinzugefügten KnowledgeC.DB-Artefakte können Ermittler zusätzlichen Kontext für ihre Ermittlungen bereitstellen und nicht-technischen Interessengruppen helfen, ein besseres Verständnis der Benutzeraktivität zu erlangen.

Wenn Sie Artefakte in Axiom unterstützt sehen möchten oder Fragen haben, kontaktieren Sie mich gerne unter trey.amick@magnetforensics.com

Wenn Sie Axiom bereits verwenden, laden Sie Axiom 2.8 im Kundenportal herunter. Wenn Sie sehen möchten, wie Axiom 2.8 Ihnen einen besseren Ausgangspunkt für Ermittlungen bieten kann, Fordern Sie noch heute eine kostenlose 30-Tage-Testversion an!